Użytkownicy komputerów zainfekowanych ransomware BTCWare nie muszą płacić okupu hakerom. Firma Bitdefender udostępniła darmowe narzędzie pozwalające szybko odzyskać dostęp do zaszyfrowanych danych.

Rozwiązanie dostępne jest jako samodzielnie narzędzie lub element darmowego pakietu Bitdefender Ransomware Recognition. W przypadku, kiedy użytkownik jest przekonany, że komputer stał się ofiarą BTCWare, powinien pobrać plik ze wskazanej lokalizacji i zainstalować na zainfekowanym urządzeniu.

Należy zaznaczyć, że producent sugeruje, żeby odszyfrowywać dane za pomocą narzędzia Bitdefender Ransomware Recognition, ponieważ najpierw wykrywa ono typ ransomware, a w dalszej kolejności sugeruje użycie najnowszego narzędzia przeznaczonego do deszyfrowania.

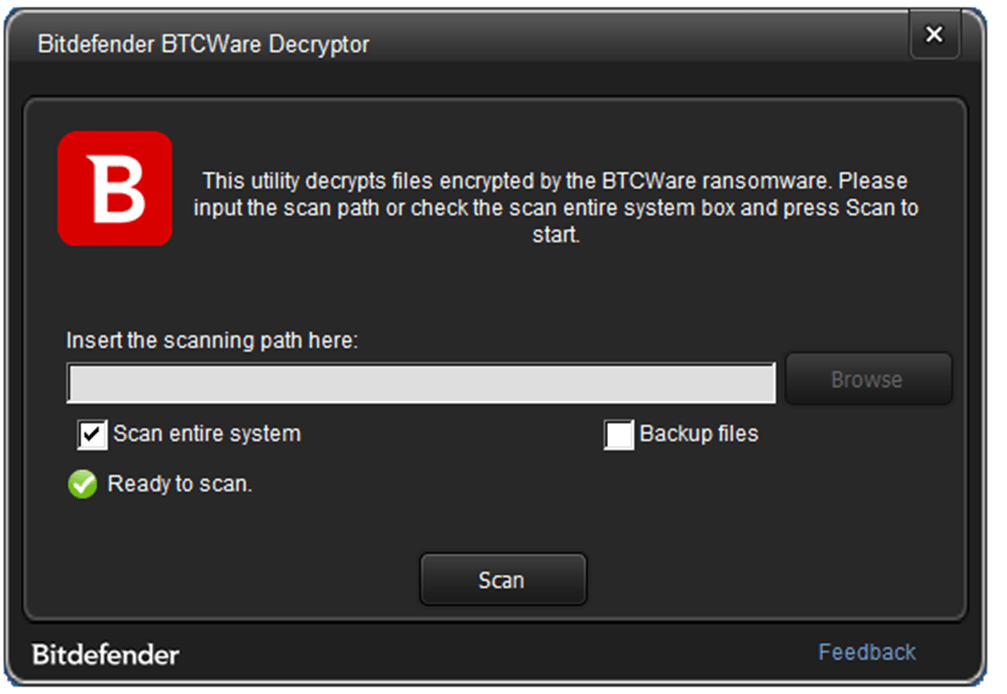

Jak posługiwać się narzędziem do deszyfrowania:

– Pobierz narzędzie do szyfrowania BTCWare z repozytorium

- Uruchom pobraną aplikację, kiedy pojawi się monit User Account Control

- Zaakceptuj warunki umowy licencyjnej (upewnij się, że został wykonany backup)

- Wskaż folder zawierający zaszyfrowane pliki. Jeśli są one rozproszone po całym dysku, zaznacz opcję „skanuj cały system”

Narzędzie do szyfrowania nie będzie działać w następujących przypadkach:

- Nie można znaleźć noty dotyczącej ransomware

- Nie można znaleźć zaszyfrowanych plików

- Nie jest w stanie przejść przez proces rozszyfrowania pięciu losowych plików znajdujących się w folderze.

Informacje o narzędziu

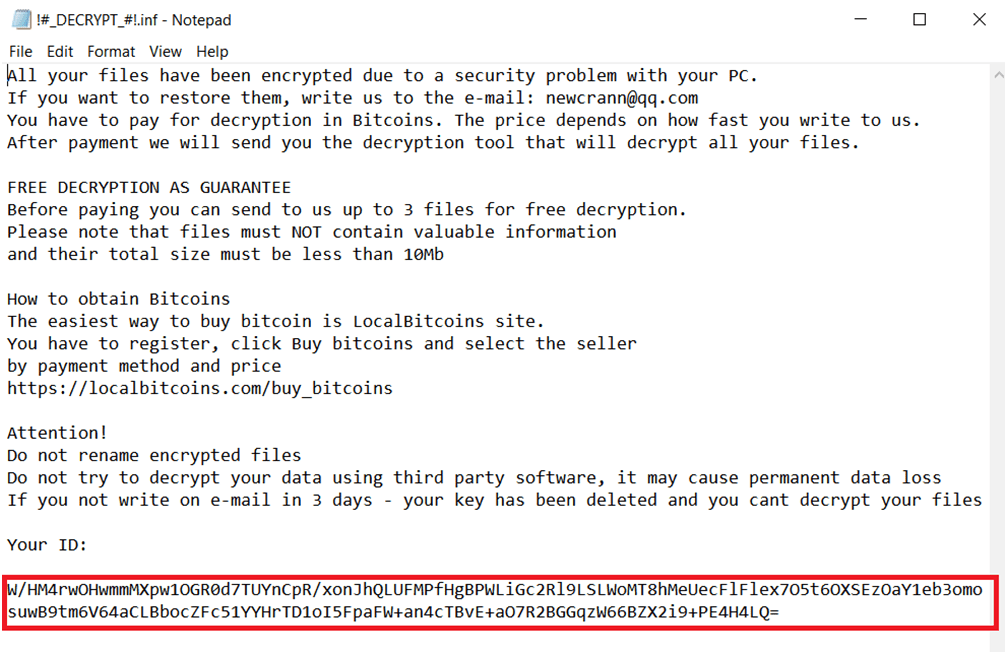

Ta odmiana ransomware została wykryta w marcu 2017 roku. Cechuje się tym, że szyfruje pliki użytkowników trzema różnymi kodami (AES192, RC4 i AES256), zaś wszystkie klucze są zaszyfrowane w nocie okupu w tak zwanym pliku User ID. Pole User ID to klucz szyfrowania w formacie Base64.

Przykłady zaszyfrowanego user-IDs przy wykorzystaniu różnych wersji malwaru:

- [.cryptobyte] – [SSLL-A332m8UneXS4oom962a4dTTzo-2017-07-31]

- [.onyon] – [DN-19701465958ig2oO1PxH3f32A971dTHXLM7NB0KIjRKV854E197013966619947408188ig2o76E55C60-2017-07-31]

- [.cryptowin] – [ADM-gZ5Lw14Im6qGM9tcv8kfA4sR5-2017-07-31]

- [.theva] -[OBAMA-7P5Yc37RuTFyxwtBVuvIq69SyFj7c728e1TQ3QY1ipWA1gQg4cmu83bGTsX6YwoUqYAGh1i7P92EQ38bMe2008-2017-07-31]

- [.master] – [3-76F93D951D611E203B45894ED48856B2532691C756DF21276E554528B664B5176E55C60-2017-07-31]

Ta rodzina ransomware wykorzystuje dziewięć różnych rozszerzeń, zgrupowanych w trzech algorytmach szyfrowania opisanych powyżej. Bitfender kwalifikuje je do 4 różnych wersji, co obrazuje poniższa tabela.

| Ver | Extension used | Encryption type | Ransom-note name | Decrypted |

| 1 | .btcware | RC4 <1KB chunked | #_HOW_TO_FIX.inf | YES |

| 1 | .cryptobyte | RC4 <1KB chunked | #_HOW_TO_FIX.inf | YES |

| 2 | .onyon | RC4 first 10MB only | !#_DECRYPT_#!.inf | YES |

| 2 | .xfile | RC4 first 10MB only | !#_DECRYPT_#!.inf | YES |

| 3 | .cryptowin | AES192 <1KB chunked | #_HOW_TO_FIX.inf | YES |

| 3 | .theva | AES192 <1KB chunked | #_README_#.inf | YES |

| 4 | .master | AES256 first 10MB only | !#_RESTORE_FILES_#!.inf | YES |

| 4 | .aleta | AES256 first 10MB only | !#_READ_ME_#!.inf | NO |

| 4 | .blocking | AES256 first 10MB only | !#_READ_ME_#!.hta | NO |

Niektóre noty ransomware mogą się pokrywać.

Bitdefender podczas tworzenia narzędzia wykorzystał ujawnione klucze prywatne, które pozwalają odszyfrować niemal wszystkie wersje oprogramowania (v1, v2 i v3), a także rozszerzenie .master w wersji 4. Firma planuje także wzbogacić narzędzie o technologię „brute-force”, nieodzowną w przypadkach, kiedy nie zadziałają klucze.

Wraz z narzędziem do odszyfrowywania Bitdefender udostępnia dodatkowe mechanizmy zabezpieczające przed uszkodzeniem plików. Proces całkowitego deszyfrowania jest uruchamiany tylko wtedy, gdy narzędzie rozszyfrowuje 5 losowych plików oraz notę okupu. Pliki wybierane są z wskazanego folderu lub z całej puli plików, jeśli użytkownik nie wskazał konkretnej lokalizacji.

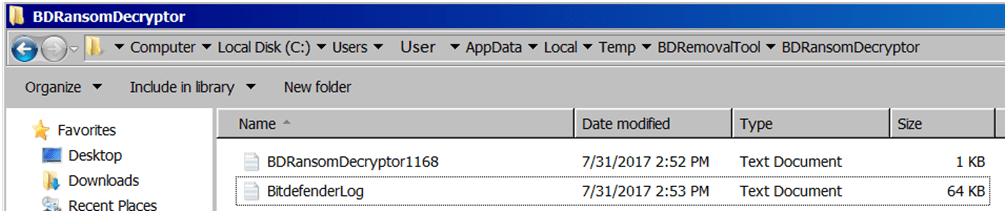

Generowanie logów

Podczas deszyfrowania logi są generowane i zapisywane w folderze % temp%. Wprawdzie istnieją dwa typy logów, ale bardziej istotny dla operacji jest plik BitdefenderLog.txt, w którym przechowywane są wyniki deszyfrowania. Jeśli użytkownik będzie miał problemy z narzędziem, firma prosi o kontakt i udostępnienie logu dziennika:

Plik dziennika przechowuje również tabele z plikami, które nie mogły zostać odszyfrowane. Bitfender zachęca przesyłanie ich w celach analitycznych i udoskonalenia procesu tworzenia narzędzi deszyfrujących.

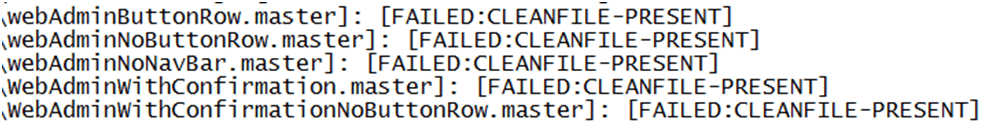

Deszyfrowanie może się zakończyć fiaskiem

W niektórych sytuacjach, na które dostawca narzędzia nie ma wpływu, proces odszyfrowywania plików może się nie powieść. Dzieje się tak, kiedy złośliwe oprogramowanie próbuje zaszyfrować pliki używane przez system operacyjny, ale nie potrafi usunąć ani zastąpić oryginału. Pliki takie będą wyświetlane w rejestrze zdarzeń z dodatkowym objaśnieniem zaistniałej sytuacji – plik nie był zainfekowany i nie wymagał deszyfrowania. Inny wariant obejmuje przypadek, kiedy oryginalny plik został zaszyfrowany, a kopia przemianowana na rozszerzenie sugerujące, że jest szyfrowane, choć tak się w rzeczywistości nie stało.