Cyberbezpieczeństwo

Kolejny rekord Bitcoina. Rynek napędzany polityką i instytucjami

Bitcoin osiągnął w czwartek historyczny szczyt, przekraczając poziom 124 000 dolarów. Nowy rekord to efekt zbiegu kilku kluczowych czynników: rosnących oczekiwań…

Phishing 2.0 – czy warto jeszcze szkolić pracowników?

Jeszcze niedawno phishingowe e-maile były łatwe do rozpoznania: toporne, pełne literówek, pisane łamanym językiem i budzące uśmiech politowania.…

Clickjacking jako element łańcucha ataku: niedoceniane zagrożenie w architekturze bezpieczeństwa

Clickjacking przez lata pozostawał na peryferiach uwagi działów bezpieczeństwa – uznawany bardziej za zagrożenie dla wygody użytkownika niż…

Polska wzmacnia cyberobronę. NASK i Policja łączą siły w projekcie CROPT

Polskie służby bezpieczeństwa cyfrowego — NASK‑PIB, Policja oraz Prokuratura — rozpoczynają wspólną realizację projektu CROPT, finansowanego z unijnych…

Polska przeznacza ponad 3 mld zł na cyberbezpieczeństwo w odpowiedzi na falę ataków

W 2025 roku Polska przeznaczy rekordową kwotę ponad 3,1 mld zł na wzmocnienie cywilnej tarczy cyberbezpieczeństwa. Decyzja ta…

Dlaczego każdy kabel w fabryce jest dziś potencjalnym punktem wejścia dla hakera

Jeszcze dekadę temu przemysłowa linia produkcyjna była światem zamkniętym. Maszyny pracowały w odizolowanych sieciach, a kontakt z internetem…

Rynek cyberbezpieczeństwa nie zwalnia. Oto, co go napędza

Globalne wydatki na cyberbezpieczeństwo rosną w dwucyfrowym tempie. Według najnowszych prognoz firmy analitycznej Gartner, w tym roku użytkownicy…

Największa luka w bezpieczeństwie AI to nie kod. To ludzie

W 2023 roku w korytarzach technologicznego giganta, firmy Samsung, rozegrał się cichy dramat. Nie był to atak hakerski…

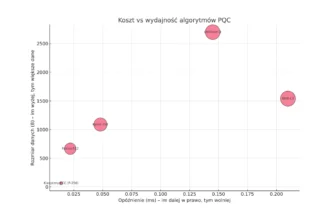

Ransomware z drugiej ręki. Jak kopiowanie kodu obniża barierę wejścia do cyberprzestępczości

Gdyby cyberprzestępczość miała swój GitHub, ransomware Nitrogen i LukaLocker byłyby jej popularnymi forkami. W coraz większej liczbie ataków…

ReVault: Pięć poważnych luk w zabezpieczeniach ponad 100 modeli laptopów Dell

Cisco Talos ujawnił pięć poważnych podatności w oprogramowaniu układowym Dell ControlVault3 oraz w powiązanych z nim interfejsach API…

Palo Alto Networks stawia na prewencję. Analiza bezpieczeństwa zacznie się w kodzie

Tradycyjne podejście do bezpieczeństwa aplikacji staje się niewystarczające. Palo Alto Networks wchodzi do gry z nową propozycją –…

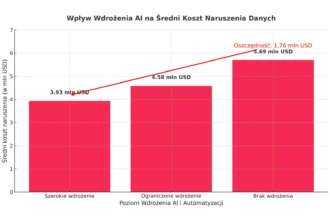

AI w cyberbezpieczeństwie, czyli jak zaoszczędzić 1,76 mln USD i skrócić reakcję na atak o 108 dni

Każdy lider IT i dyrektor ds. bezpieczeństwa zna ten scenariusz aż za dobrze: niekończący się strumień alertów bezpieczeństwa,…

Technologiczny wyścig zbrojeń – kto wykorzystuje, a kto zwalcza deepfake?

Wzrost liczby oszustw z wykorzystaniem deepfake’ów przyspiesza, zmuszając firmy do technologicznego wyścigu zbrojeń. Gdy sztuczna inteligencja staje się…

Kryptografia Post-Kwantowa: Biznesowe implikacje wyboru algorytmu

Współczesna gospodarka cyfrowa opiera się na niewidzialnym, lecz fundamentalnym filarze: kryptografii klucza publicznego. Algorytmy takie jak RSA i…

1,8 mln euro na granty dla MŚP z sektora cyberbezpieczeństwa

Ministerstwo Cyfryzacji uruchomiło nowy program grantowy dla mikro, małych i średnich przedsiębiorstw z sektora cyberbezpieczeństwa. W ramach inicjatywy,…

Cyberbezpieczeństwo OT na celowniku ransomware. Jak jeden błąd prowadzi do paraliżu produkcji

Konwergencja technologii informatycznych (IT) i operacyjnych (OT) przyspiesza, ale jej wdrożenie wciąż obarczone jest fundamentalnymi błędami w zakresie…

AI jako haker? Naukowcy zbadali jej możliwości i wyniki są niepokojące

Duże modele językowe potrafią już nie tylko pisać wiersze i kod, ale także samodzielnie planować i przeprowadzać złożone…

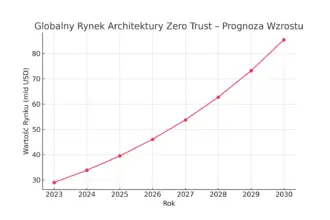

Inwestycja, która się zwraca, czyli wdrożenie architektury Zero Trust

Strategia Zero Trust, oparta na zasadzie „nigdy nie ufaj, zawsze weryfikuj”, stanowi nowoczesną odpowiedź na te wyzwania, redefiniując…

Ewolucja phishingu: Od fałszywych faktur do zaproszeń na rozmowy kwalifikacyjne

Cyberprzestępcy znaleźli nowy, niepokojący sposób na atakowanie osób poszukujących pracy, wykorzystując do tego celu legalne i zaufane narzędzia…

Alarmująca luka kompetencyjna w Polsce. Dlaczego jesteśmy tak łatwym celem dla hakerów?

Polska gospodarka, dynamicznie aspirująca do roli regionalnego lidera cyfrowego, jest jednocześnie jednym z najbardziej zagrożonych państw w Europie,…

Im więcej narzędzi, tym gorzej? Paradoks cyberbezpieczeństwa, który niszczy firmy

Firmy masowo inwestują w dziesiątki narzędzi, aby chronić swoją rosnącą infrastrukturę, wierząc, że więcej znaczy bezpieczniej. To intuicyjne…

MSP 2.0: Jak dostawcy usług zarządzanych przekształcają się w partnerów strategicznych w cyberbezpieczeństwie

Dostawcy usług zarządzanych (MSP) przechodzą głęboką transformację – z technicznych wykonawców stają się strategicznymi partnerami w obszarze cyberbezpieczeństwa.…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.