W niemal jednej trzeciej (30%) cyberataków zbadanych w 2019 r. przez globalny zespół firmy Kaspersky ds. reagowania na cyberincydenty wykorzystywano legalne narzędzia zdalnego zarządzania i administracji. Dzięki nim sprawcy mogą pozostać niezauważeni przez dłuższy czas – średnia długość nieprzerwanych ataków cyberszpiegowskich oraz incydentów kradzieży poufnych danych to aż 122 dni. Dane te pochodzą z nowego raportu z analizy reagowania na incydenty firmy Kaspersky.

Oprogramowanie do monitorowania i zarządzania pomaga administratorom IT wykonywać codzienne zadania obejmujące rozwiązywanie problemów oraz pomoc techniczną. Jednak takie legalne narzędzia mogą zostać również wykorzystane przez cyberprzestępców podczas przeprowadzania ataków na infrastrukturę firmy. Tego rodzaju oprogramowanie pozwala im uruchamiać procesy na punktach końcowych, uzyskiwać dostęp i wydobywać wrażliwe informacje, jak również obchodzić różne systemy bezpieczeństwa umożliwiające wykrycie szkodliwego oprogramowania.

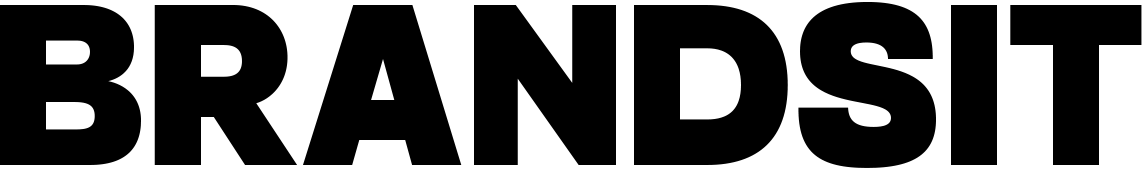

Z analizy zanonimizowanych danych dotyczących przypadków reagowania na incydenty wynika, że cyberprzestępcy wykorzystywali do swoich szkodliwych celów łącznie 18 różnych legalnych narzędzi. Najpopularniejszym okazał się PowerShell (25% przypadków). To rozbudowane narzędzie administracyjne może zostać wykorzystywane do wielu celów – od gromadzenia informacji po uruchamianie szkodliwego oprogramowania. Z kolei PsExec został wykorzystany w 22% ataków. Jest to aplikacja konsoli służąca do uruchamiania procesów na zdalnych punktach końcowych. Na trzecim miejscu uplasowało się narzędzie SoftPerfect Network Scanner (14%) służące do uzyskiwania informacji na temat środowisk sieciowych.

Ataki przeprowadzone przy użyciu legalnych narzędzi są trudniejsze do wykrycia przez rozwiązania zabezpieczające, ponieważ wykonywane przez nie działania mogą stanowić zarówno element zaplanowanej aktywności cyberprzestępczej, jak i typowych działań przeprowadzanych przez administratorów. W przypadku ataków trwających ponad miesiąc średnia długość cyberincydentów wynosiła aż 122 dni. Unikając wykrycia przez tak długi czas, cyberprzestępcy mogli zgromadzić wiele wrażliwych danych ofiar.

Eksperci z firmy Kaspersky zauważają jednak, że niekiedy szkodliwe działania wykonywane przy użyciu legalnego oprogramowania ujawniają się dość szybko. Dzieje się tak na przykład w przypadku ataku narzędzi szyfrujących ransomware, gdzie szkody są wyraźnie widoczne niemal od razu. Średnia długość takich krótkotrwałych ataków wynosiła jeden dzień.

Aby uniknąć wykrycia i możliwie najdłużej pozostać niewidocznym w zainfekowanej sieci, atakujący powszechnie stosują oprogramowanie przeznaczone dla normalnej aktywności użytkowników, zadań administratorów oraz diagnostyki systemu. Dzięki takim narzędziom mogą gromadzić informacje o sieciach korporacyjnych, a następnie przeprowadzać dalsze działania związane z infekowaniem, zmieniać ustawienia oprogramowania i sprzętu itp. Mogą na przykład wykorzystywać legalne oprogramowanie do szyfrowania danych klienta. Legalne narzędzia mogą również pomóc przestępcom pozostać poza radarem analityków bezpieczeństwa, którzy często wykrywają atak, gdy szkoda została już wyrządzona. Zrezygnowanie z tych narzędzi nie jest możliwe z wielu powodów, jednak właściwie wdrożone systemy rejestrowania oraz monitorowania umożliwią wczesne wykrycie podejrzanej aktywności w sieci oraz złożonych ataków – powiedział Konstantin Sapronow, szef globalnego zespołu ds. reagowania na incydenty w firmie Kaspersky.

W celu szybkiego wykrywania i reagowania na omawiane incydenty organizacje powinny rozważyć, między innymi, wdrożenie rozwiązania Endpoint Detection and Response z usługą MDR. MITRE ATT&CK® Round 2 Evaluation — ocena, której poddano różne rozwiązania, w tym Kaspersky EDR oraz usługę Kaspersky Managed Protection — może pomóc klientom wybrać produkty EDR odpowiadające konkretnym potrzebom ich organizacji. Wyniki ATT&CK Evaluation potwierdzają, że należy stosować wszechstronne rozwiązanie, które łączy w pełni zautomatyzowany wielowarstwowy produkt bezpieczeństwa z usługą ręcznego wyszukiwania zagrożeń.