Każdy lider IT i dyrektor ds. bezpieczeństwa zna ten scenariusz aż za dobrze: niekończący się strumień alertów bezpieczeństwa, rosnące zmęczenie zespołu analityków (tzw. alert fatigue), dotkliwy niedobór specjalistów na rynku i nieustająca presja na optymalizację budżetu. W tak wymagającym środowisku, poleganie wyłącznie na manualnej analizie zagrożeń staje się modelem niewydolnym i niebezpiecznym. Cyberprzestępcy już dziś na masową skalę wykorzystują sztuczną inteligencję i automatyzację do typowania celów, tworzenia wysoce spersonalizowanych ataków phishingowych i błyskawicznego omijania tradycyjnych zabezpieczeń . Próba obrony oparta wyłącznie na ludzkiej reakcji jest z góry skazana na porażkę – jest zbyt wolna, zbyt kosztowna i zbyt podatna na błędy.

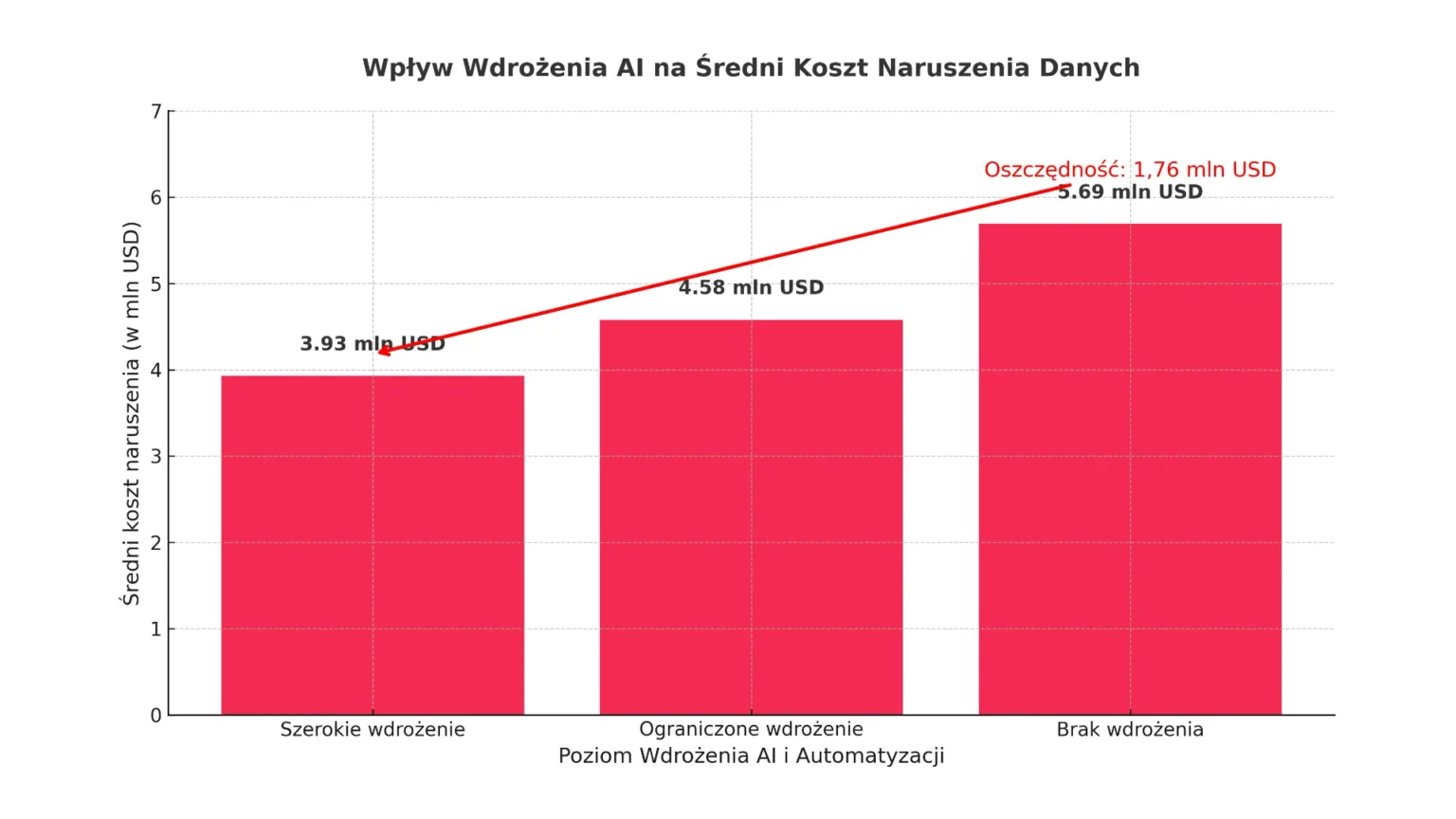

Najnowsze dane pokazują jednak, że istnieje mierzalna i niezwykle skuteczna odpowiedź na to wyzwanie. Kluczowe odkrycie z raportu IBM „Cost of a Data Breach 20235” jest jednoznaczne: zastosowanie AI i automatyzacji jest czynnikiem #1, który najsilniej redukuje finansowe skutki naruszenia bezpieczeństwa. W tym artykule przeanalizujemy, skąd bierze się oszczędność rzędu 1,76 miliona dolarów i jak skrócenie cyklu życia ataku o 108 dni przekłada się na realne korzyści dla Twojej organizacji.

Inwestycja o najwyższym zwrocie z inwestycji (ROI)

Analizując czynniki, które mają największy wpływ na minimalizację strat finansowych po incydencie, dane nie pozostawiają złudzeń. Inwestycja w inteligentną automatyzację jest po prostu najbardziej opłacalną strategią budowania cyberodporności. Raport IBM z 2023 roku, zestawiający czynniki łagodzące koszty naruszenia, stawia sprawę jasno. Wdrożenie AI i automatyzacji znajduje się na samym szczycie listy, oferując największą redukcję potencjalnych strat. Co istotne, czynnik ten przewyższa nawet tak fundamentalne elementy jak posiadanie dedykowanego zespołu reagowania na incydenty (Incident Response Team) czy stosowanie ugruntowanych praktyk DevSecOps.

Liczby mówią same za siebie. Średnia oszczędność na poziomie 1,76 mln USD to różnica w koszcie naruszenia między organizacjami z w pełni wdrożonymi systemami AI a tymi, które w ogóle ich nie stosują. W tej pierwszej grupie średni koszt wyniósł 3,93 mln USD, podczas gdy w drugiej aż 5,69 mln USD. Jest to największa pojedyncza oszczędność zidentyfikowana w całym badaniu, co czyni AI i automatyzację inwestycją o najwyższym, udokumentowanym zwrocie.

Choć kwoty te wydają się ogromne, zasada proporcji jest uniwersalna. Dla polskiej firmy e-commerce, software house’u czy zakładu produkcyjnego, redukcja potencjalnych strat o ponad 30% może oznaczać różnicę między przetrwaniem kryzysu a upadłością. To nie jest abstrakcyjna statystyka dla globalnych korporacji, ale twardy wskaźnik dojrzałości strategicznej. Jest to szczególnie istotne w kontekście polskiego rynku, który zmaga się z alarmującym deficytem specjalistów ds. cyberbezpieczeństwa, szacowanym na 10 000 do 17 500 osób, przy jednoczesnym, najwyższym w Europie, wzroście zapotrzebowania na te kompetencje (36% rok do roku). Co więcej, aż 39% polskich firm nie zatrudnia ani jednego pracownika odpowiedzialnego za cyberbezpieczeństwo, co tworzy idealne warunki dla atakujących.

Czas to pieniądz: jak AI skraca cykl życia ataku o ponad 3 miesiące

Drugim, równie kluczowym wymiarem korzyści jest drastyczne skrócenie czasu ekspozycji na aktywne zagrożenie. Organizacje, które w pełni wykorzystują AI i automatyzację, identyfikują i powstrzymują ataki średnio o 108 dni szybciej niż firmy, które tego nie robią (214 dni vs 322 dni). To ponad trzy miesiące różnicy, które mają bezpośrednie przełożenie na koszty.

Skąd tak potężna różnica? Mechanizm jest prosty i opiera się na synergii dwóch kluczowych technologii:

- Wykrywanie z prędkością maszyny (UEBA): AI robi to, czego człowiek nigdy nie będzie w stanie zrobić – analizuje w czasie rzeczywistym miliardy zdarzeń pochodzących z logów systemowych, ruchu sieciowego i punktów końcowych. Zaawansowane moduły analityki behawioralnej (UEBA – User and Entity Behavior Analytics) budują wzorce normalnego zachowania dla każdego użytkownika i urządzenia w sieci. Dzięki temu potrafią wykryć subtelne anomalie – takie jak logowanie z nietypowej lokalizacji o nietypowej porze, dostęp do rzadko używanych plików czy próba eskalacji uprawnień – które z łatwością umknęłyby przeciążonemu analitykowi . To właśnie te odchylenia od normy są często pierwszym sygnałem zaawansowanego ataku.

- Reakcja w czasie rzeczywistym (SOAR): Gdy anomalia zostanie wykryta, do gry wkracza automatyzacja, najczęściej w postaci platform SOAR (Security Orchestration, Automation, and Response) . Pozwala ona na natychmiastową, predefiniowaną reakcję – np. automatyczną izolację zainfekowanej stacji roboczej z sieci, zablokowanie podejrzanego konta użytkownika czy uruchomienie szczegółowego skanowania – bez czekania na interwencję człowieka . Eliminuje to najkosztowniejszy element w łańcuchu reakcji: opóźnienie.

Trzeba pamiętać, że każdy kolejny dzień aktywnego naruszenia to rosnące koszty: więcej skradzionych lub zaszyfrowanych danych, dłuższy i bardziej dotkliwy przestój operacyjny, większe szkody wizerunkowe i rosnące koszty obsługi prawnej oraz komunikacji kryzysowej. Raport IBM potwierdza tę korelację, wskazując, że naruszenia trwające ponad 200 dni kosztują średnio o ponad 1 mln USD więcej niż te opanowane poniżej tego progu.

Jakie technologie AI wdrażać w firmie?

Pytanie, które naturalnie się nasuwa, brzmi: „Dobrze, w co konkretnie powinienem zainwestować?”. Wdrożenie AI i automatyzacji nie jest monolitycznym projektem, ale procesem, który można realizować, integrując konkretne klasy rozwiązań.

Oto kluczowe technologie, które napędzają tę rewolucję:

- SIEM / XDR z analityką behawioralną (UEBA): To mózg operacji. Nowoczesne systemy SIEM (Security Information and Event Management) i XDR (Extended Detection and Response) wzbogacone o moduły UEBA stają się centralnym punktem analizy, korelacji i wykrywania zaawansowanych, ukrytych zagrożeń.

- SOAR (Security Orchestration, Automation, and Response): To system nerwowy, który przekuwa wykrycie w działanie. Platformy SOAR automatyzują powtarzalne zadania i całe procedury reagowania (tzw. playbooks), integrując ze sobą różne narzędzia bezpieczeństwa i orkiestrując ich wspólną reakcję.

- Nowoczesne EDR (Endpoint Detection and Response): To automatyczni strażnicy na stacjach roboczych i serwerach. Systemy EDR wykorzystują AI do blokowania złośliwego oprogramowania, analizy technik ataku i automatycznego wycofywania szkodliwych zmian.

- AI w ochronie danych (DLP): Tradycyjne systemy DLP (Data Loss Prevention) oparte na prostych regułach często zawodzą. Nowoczesne rozwiązania wykorzystują AI do rozumienia kontekstu i treści danych, co pozwala na znacznie precyzyjniejszą identyfikację i ochronę informacji wrażliwych, drastycznie redukując liczbę fałszywych alarmów.

- Zarządzanie Tożsamością (IAM): Inteligentne systemy IAM wdrażają tzw. adaptacyjne uwierzytelnianie wieloskładnikowe (MFA). AI na bieżąco ocenia ryzyko danej sesji i dynamicznie dostosowuje wymogi uwierzytelniania, żądając dodatkowej weryfikacji tylko wtedy, gdy jest to konieczne.

Warto podkreślić, że wiele z tych zaawansowanych rozwiązań jest dziś dostępnych w elastycznym modelu chmurowym (SaaS) . To znacząco obniża próg wejścia, eliminując potrzebę dużych, jednorazowych inwestycji kapitałowych (CAPEX) na rzecz przewidywalnych, miesięcznych kosztów operacyjnych (OPEX). Dla polskich firm, zwłaszcza z sektora MŚP, jest to historyczna szansa na dostęp do technologii, które jeszcze kilka lat temu były zarezerwowane dla największych globalnych graczy.

Kontekst strategiczny: ewolucja zagrożeń i obrony

Analiza danych z 2023 roku dostarcza potężnych argumentów, ale obraz staje się jeszcze wyraźniejszy, gdy spojrzymy na najnowsze trendy. Kolejne edycje raportu IBM pokazują, że rola AI staje się jeszcze bardziej krytyczna.Ewolucja od Reakcji do Prewencji: Raport z 2024 roku (analizujący dane z lat 2023-2024) ujawnia, że wartość AI przesuwa się w kierunku działań prewencyjnych. Organizacje, które szeroko stosowały AI w takich obszarach jak zarządzanie powierzchnią ataku (Attack Surface Management) czy proaktywne testy bezpieczeństwa, obniżyły średni koszt naruszenia o 2,2 mln USD w porównaniu do firm niestosujących tych technologii . To dowód na to, że technologia dojrzewa, pozwalając nie tylko szybciej gasić pożary, ale przede wszystkim zapobiegać ich powstawaniu.

Nowe Ryzyko – „Shadow AI”: Najnowsze badania wprowadzają do leksykonu nowe, niepokojące pojęcie: „Shadow AI”. Odnosi się ono do niekontrolowanego wykorzystania narzędzi AI przez pracowników, bez wiedzy i nadzoru działów IT. Incydenty, w których „Shadow AI” odegrało rolę, kosztowały firmy średnio o 670 000 USD więcej . Aż 97% firm dotkniętych incydentem związanym z AI nie miało wdrożonych odpowiednich mechanizmów kontroli dostępu do tych technologii .

Te dane prowadzą do fundamentalnego wniosku. Ryzykiem nie jest sama technologia AI, ale jej niekontrolowane, „dzikie” zastosowanie. To potężny argument za wdrożeniem scentralizowanego modelu zarządzania AI (AI Governance). Zespół ds. bezpieczeństwa musi ewoluować z roli „hamulcowego” do roli partnera, który umożliwia bezpieczne wdrażanie innowacji opartych na AI.

Era, w której cyberbezpieczeństwo opierało się na manualnej analizie i reaktywnym gaszeniu pożarów, bezpowrotnie mija. Dane jednoznacznie pokazują, że przyszłość – a właściwie teraźniejszość – bezpiecznej i odpornej organizacji leży w inteligentnej automatyzacji.

Wniosek 1 (Finansowy): Inwestycja w AI i automatyzację w cyberbezpieczeństwie przynosi największy, mierzalny zwrot, redukując średni koszt naruszenia o 1,76 mln USD.

Wniosek 2 (Operacyjny): Technologie te skracają czas ekspozycji na ryzyko aż o 108 dni, co bezpośrednio przekłada się na niższe straty operacyjne, finansowe i wizerunkowe.

Wniosek 3 (Strategiczny): AI nie jest już futurystycznym dodatkiem, lecz strategiczną koniecznością i najbardziej efektywnym sposobem na budowanie realnej odporności cyfrowej w obliczu zautomatyzowanych ataków i krytycznego braku specjalistów na rynku .

Dlatego wezwanie do działania dla każdego lidera IT jest proste: przeprowadź audyt swojego obecnego stosu technologicznego. Oceń, w których obszarach – od detekcji, przez reakcję, po ochronę tożsamości – wdrożenie inteligentnej automatyzacji przyniesie najszybsze i największe korzyści. To nie jest już kwestia „czy”, ale „kiedy i jak” wykorzystać te technologie do obrony swojej organizacji. Czas na działanie jest teraz.