W cyfrowym wyścigu zbrojeń istnieje moment absolutnej przewagi atakującego – chwila, w której nieznana dotąd podatność w oprogramowaniu zostaje po raz pierwszy użyta do przeprowadzenia ataku. To „zero-day”.

Dla zespołów bezpieczeństwa jest to najgorszy możliwy scenariusz: stają w obliczu zagrożenia, o którego istnieniu nie wiedzieli, przeciwko któremu nie mają gotowej obrony, a producent oprogramowania nie zdążył jeszcze przygotować „szczepionki” w postaci łatki bezpieczeństwa. W tym krytycznym oknie czasowym, które może trwać dni, tygodnie, a nawet miesiące, napastnicy działają bezkarnie, mając otwartą drogę do najcenniejszych zasobów firmowych.

Ataki zero-day to nie teoretyczne rozważania, ale brutalna rzeczywistość. Incydenty takie jak paraliżujący atak na oprogramowanie MOVEit Transfer pokazały, że pojedyncza, nieznana luka może wywołać efekt domina, prowadząc do kradzieży danych dziesiątek milionów osób i narażając tysiące firm na straty finansowe i reputacyjne . To dowód, że stawka w tym wyścigu z czasem jest niezwykle wysoka, a zrozumienie anatomii tego zagrożenia jest dziś kluczowe dla każdego działu IT.

Cykl życia podatności: od błędu w kodzie do globalnego incydentu

Aby skutecznie bronić się przed atakami zero-day, niezbędne jest zrozumienie ich cyklu życia. Choć terminy te są często używane zamiennie, każdy z nich opisuje inny etap na drodze od błędu w kodzie do realnego incydentu.

- Podatność Zero-Day (Zero-Day Vulnerability): To wada w kodzie oprogramowania, systemie operacyjnym lub urządzeniu, która jest nieznana producentowi lub, jeśli jest znana, nie została jeszcze naprawiona. Nazwa „zero-day” odnosi się do perspektywy dewelopera – to dzień, w którym dowiaduje się on o problemie, nie mając gotowego rozwiązania.

- Exploit Zero-Day (Zero-Day Exploit): To konkretne narzędzie – fragment kodu lub technika – stworzone w celu aktywnego wykorzystania podatności. Exploit jest „kluczem”, który pozwala otworzyć „zamek” w postaci luki.

- Atak Zero-Day (Zero-Day Attack): To faktyczne użycie exploita przeciwko celowi. Nazwa ta podkreśla perspektywę ofiary, która ma dokładnie „zero dni” na przygotowanie się do obrony.

Proces od powstania luki do jej załatania można podzielić na kilka kluczowych faz:

- Powstanie i wydanie: Oprogramowanie zawierające ukrytą wadę zostaje udostępnione użytkownikom. Luka istnieje, ale pozostaje nieodkryta.

- Odkrycie: Istnienie podatności zostaje zidentyfikowane. Odkrywcą może być etyczny badacz, sam producent lub – co jest najgorszym scenariuszem – cyberprzestępca.

- Stworzenie Exploita: Teoretyczna słabość przekształca się w gotowe do użycia narzędzie ataku.

- Ujawnienie: Informacja o luce staje się znana. W modelu odpowiedzialnym trafia do producenta; w scenariuszu złośliwym – na czarny rynek lub jest wykorzystywana w ukryciu.

- Wydanie poprawki: producent publikuje aktualizację, która eliminuje wadę.

- Instalacja poprawki: Cykl życia podatności kończy się, gdy użytkownicy zainstalują łatkę, zamykając okno eksploatacji.

Krytycznym czynnikiem jest różnica czasowa między odkryciem luki przez złośliwego aktora a powszechną instalacją poprawki. Cała strategia ataków zero-day koncentruje się na maksymalnym wydłużeniu tego okna.

Krajobraz zagrożeń 2023-2024: zmiana celów i taktyki

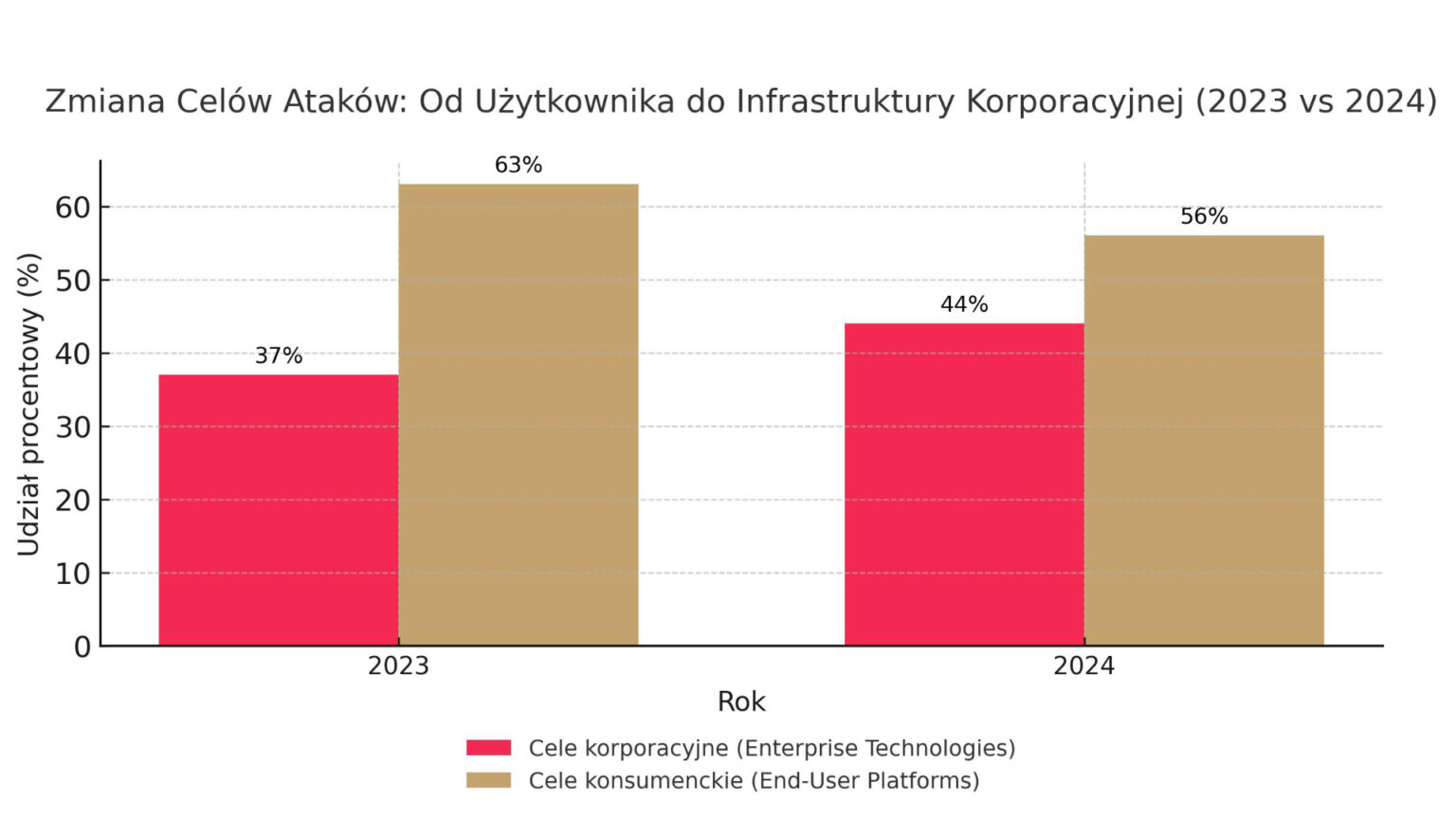

Analiza danych z ostatnich lat, w szczególności z raportów Google Threat Analysis Group (TAG) i Mandiant, ujawnia fundamentalną transformację w strategii atakujących. Po rekordowym 2021 roku (106 exploitów), w 2023 odnotowano ich 97, a w 2024 – 75. Te liczby skrywają jednak ważniejszy trend: strategiczną zmianę celów.

Obserwujemy drastyczny spadek liczby exploitów wymierzonych w tradycyjne cele, takie jak przeglądarki internetowe i mobilne systemy operacyjne . Jest to rezultat wieloletnich inwestycji w bezpieczeństwo ze strony gigantów technologicznych, które znacząco podniosły koszt tworzenia skutecznych exploitów.

Ta zmiana zmusiła atakujących do przeniesienia fokusu na serce korporacyjnej infrastruktury. Odsetek ataków zero-day wymierzonych w technologie enterprise wzrósł z 37% w 2023 roku do aż 44% w 2024 roku.

Na celowniku znalazły się przede wszystkim urządzenia brzegowe i oprogramowanie bezpieczeństwa: firewalle, bramki VPN i systemy równoważenia obciążenia . Kompromitacja jednego takiego urządzenia daje atakującym strategiczny punkt wejścia do całej sieci korporacyjnej. Ta ewolucja jest napędzana prostą logiką ekonomiczną – „zwrot z inwestycji w exploit” jest nieporównywalnie wyższy w przypadku ataku na centralny element infrastruktury niż na pojedynczego użytkownika.

Studium przypadku: globalny kryzys MOVEit transfer (CVE-2023-34362)

Nic nie ilustruje lepiej nowej ery zagrożeń niż globalny incydent związany z oprogramowaniem MOVEit Transfer. Był to modelowy przykład strategicznego uderzenia w kluczowy element cyfrowego łańcucha dostaw.

MOVEit Transfer to popularne rozwiązanie do bezpiecznego przesyłania wrażliwych plików, używane przez tysiące firm, agencji rządowych i szpitali . Jego centralna rola uczyniła z niego niezwykle cenny cel. Atakujący, zidentyfikowani jako grupa ransomware Clop (FIN11), wykorzystali krytyczną podatność typu SQL Injection, która pozwalała na zdalne wykonywanie poleceń.

Operacja była szybka i zautomatyzowana. Pod koniec maja 2023 roku grupa Clop rozpoczęła masowe skanowanie internetu w poszukiwaniu serwerów MOVEit, automatycznie wykorzystując lukę do uzyskania dostępu . Następnie instalowali niestandardowy web shell (LEMURLOOT) jako tylną furtkę i przez kilka dni prowadzili zautomatyzowaną kradzież danych . Zanim producent opublikował łatkę 31 maja, dla tysięcy firm było już za późno.

Skutki były niszczycielskie. Atak dotknął ponad 2700 organizacji, a skradziono dane osobowe należące do około 93 milionów osób . Incydent ten obnażył fundamentalną prawdę: bezpieczeństwo organizacji jest nierozerwalnie związane z bezpieczeństwem jej kluczowych dostawców oprogramowania.

Ekonomia zero-day: czarny rynek kontra bug bounty

Za każdym atakiem kryje się złożony ekosystem ekonomiczny. Na czarnym rynku wiedza o podatnościach jest cennym towarem. Ceny za wysokiej jakości exploity są astronomiczne – pełny łańcuch exploitów typu „zero-click” na iPhone’a może kosztować od 5 do 7 milionów dolarów. Kupującymi są głównie agencje rządowe, komercyjni dostawcy oprogramowania szpiegującego (CSVs) oraz elitarne grupy cyberprzestępcze.

Etyczną alternatywą są programy bug bounty, w ramach których organizacje oferują nagrody finansowe etycznym hakerom za odpowiedzialne zgłaszanie luk. Platformy takie jak HackerOne czy Bugcrowd koordynują ten proces, tworząc legalny rynek dla umiejętności badaczy bezpieczeństwa . Chociaż nagrody są istotne, wielu hakerów motywuje chęć nauki i budowania reputacji.

Programy te skutecznie ograniczają podaż mniej krytycznych luk na czarnym rynku. Jednak w przypadku najpotężniejszych exploitów, których wartość sięga milionów dolarów, bug bounty są ekonomicznie bezkonkurencyjne. To wzmacnia potrzebę budowania strategii obronnych opartych na modelu „assume breach” (założenie, że do włamania dojdzie).

Strategie obronne dla działów IT

W obliczu zagrożeń zero-day, które omijają tradycyjne mechanizmy obronne, działy IT muszą przyjąć wielowarstwową strategię, opartą na prewencji oraz skutecznym wykrywaniu i reagowaniu.

Filar 1: Prewencja i wzmacnianie odporności

Celem jest uczynienie środowiska IT tak trudnym do sforsowania, jak to tylko możliwe.

- Zarządzanie Aktualizacjami: Tradycyjne, miesięczne cykle aktualizacyjne są przestarzałe. Średni czas od ujawnienia luki do jej wykorzystania skurczył się w 2024 roku do zaledwie pięciu dni. Niezbędne jest wdrożenie zautomatyzowanych systemów zarządzania poprawkami i priorytetyzacja luk z katalogu CISA Known Exploited Vulnerabilities (KEV).

- Architektura Zero Trust: Filozofia „nigdy nie ufaj, zawsze weryfikuj” odrzuca przestarzały model „zamku i fosy”. Kluczowe elementy to mikrosegmentacja sieci, która ogranicza ruch boczny atakującego, oraz zasada najmniejszych uprawnień, zgodnie z którą każdy użytkownik i system ma tylko niezbędne uprawnienia .

- Wirtualne Łatanie (Virtual Patching): To kluczowa taktyka w okresie, gdy nie ma jeszcze oficjalnej łatki. Polega na wdrożeniu na urządzeniach typu Web Application Firewall (WAF) lub Intrusion Prevention System (IPS) reguł, które blokują na poziomie sieci próby wykorzystania znanej techniki ataku, dając cenny czas na wdrożenie poprawki.

Filar 2: Wykrywanie i reagowanie na incydenty

Ponieważ stuprocentowa prewencja nie jest możliwa, kluczowe jest posiadanie zdolności do szybkiego wykrycia ataku.

- Plan reagowania na incydenty (IRP): Posiadanie sformalizowanego i przećwiczonego planu, opartego na ramach takich jak te opracowane przez NIST, to różnica między kontrolowaną odpowiedzią a chaosem. Plan powinien obejmować fazy: przygotowania, wykrywania i analizy, powstrzymywania i odzyskiwania oraz działań po incydencie.

- Nowoczesne narzędzia (EDR/XDR): Technologie Endpoint Detection and Response (EDR) i Extended Detection and Response (XDR) są kluczowe. Zamiast polegać na sygnaturach, monitorują i analizują zachowanie procesów w całej infrastrukturze. Nietypowe działania, takie jak nieautoryzowana eskalacja uprawnień, mogą wskazywać na wykorzystanie nieznanego exploita.

- Czynnik ludzki: Najczęstszym wektorem dostarczenia exploita jest spear-phishing – spersonalizowane wiadomości e-mail mające na celu nakłonienie ofiary do kliknięcia złośliwego linku . Pracownicy muszą być również świadomi ataków typu „watering hole”, gdzie napastnicy kompromitują legalną stronę internetową, często odwiedzaną przez pracowników firmy, aby zainfekować ich urządzenia. Regularne szkolenia są niezbędnym elementem obrony.

Przyszłość walki z niewidzialnym wrogiem

Anatomia ataku zero-day uległa głębokiej transformacji. Zagrożenia stały się bardziej strategiczne, precyzyjnie celowane w serce korporacyjnej infrastruktury i napędzane przez sprofesjonalizowany, globalny ekosystem. Reaktywne podejście, opierające się wyłącznie na łataniu, jest już niewystarczające.

Skuteczna obrona musi ewoluować w tym samym tempie. Konieczne jest przejście do modelu zorientowanego na architektoniczną odporność. Filozofia Zero Trust nie jest już opcją, lecz koniecznością. W ostatecznym rozrachunku, w walce z zagrożeniami zero-day nie istnieje jedna recepta na sukces. To nieustanny proces, wymagający synergii zaawansowanej technologii, solidnych procedur oraz, co najważniejsze, nieustannej czujności i gotowości do adaptacji w obliczu stale ewoluującego wroga.