Organizacje na całym świecie stają przed poważnymi wyzwaniami związanymi z ochroną swoich zasobów IT. Wnioski z raportu „Attack Surface Threat Report” przygotowanego przez Unit 42, jednostkę badawczą Palo Alto Networks, wskazują na dynamiczny rozwój powierzchni ataku, co sprawia, że firmy muszą działać zdecydowanie i proaktywnie, aby zapobiec naruszeniom bezpieczeństwa.

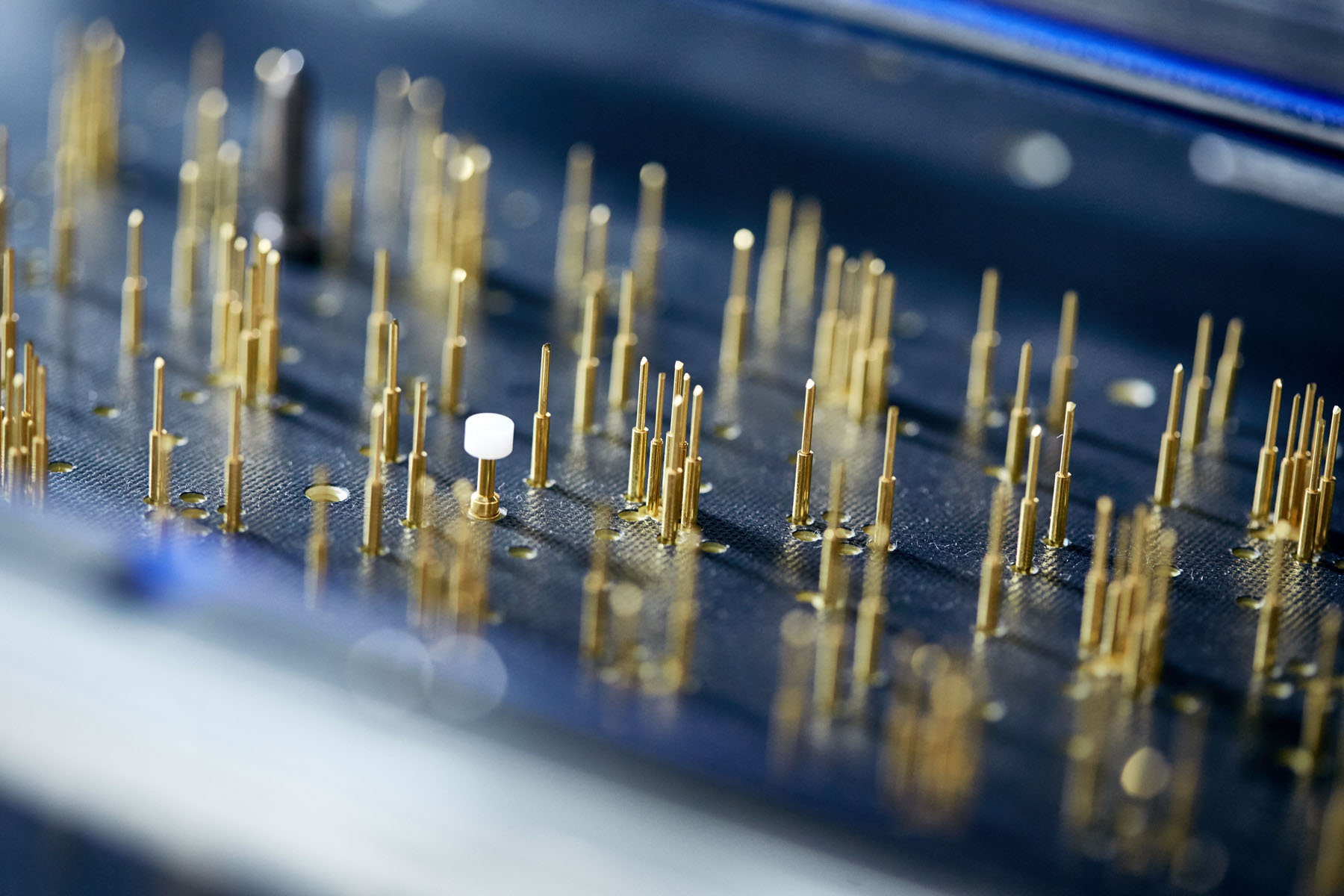

Nieustanny wzrost liczby urządzeń i aplikacji

Jednym z kluczowych wniosków raportu jest fakt, że przeciętna organizacja dodaje do swojej infrastruktury ponad 300 nowych urządzeń lub aplikacji miesięcznie. Zwiększa to liczbę potencjalnych punktów narażonych na cyberataki, a co za tym idzie, ryzyko naruszeń. Co więcej, ponad 30% tych nowo wdrożonych elementów zawiera krytyczne luki w zabezpieczeniach, co stanowi poważne zagrożenie dla firm. Szczególnie narażone są sektory takie jak ubezpieczenia, farmacja czy produkcja, gdzie zmiany technologiczne są szybkie i często pozostawiają luki bezpieczeństwa, które cyberprzestępcy mogą łatwo wykorzystać.

Wyzwania w zarządzaniu zasobami IT

Jednym z największych problemów, z jakimi borykają się firmy, jest trudność w inwentaryzacji urządzeń i aplikacji z dostępem do sieci. Złożoność współczesnych infrastruktur IT oraz duża liczba wdrożeń powodują, że organizacje tracą pełną kontrolę nad swoją powierzchnią ataku. Brak widoczności wszystkich zasobów naraża firmy na cyberataki, które często rozpoczynają się od wykorzystania luk w nieaktualizowanym lub nieautoryzowanym oprogramowaniu.

Branże szczególnie narażone

Z raportu wynika, że niektóre sektory gospodarki są bardziej narażone na cyberataki niż inne. Branża medialno-rozrywkowa wdraża miesięcznie nawet 7 000 nowych urządzeń lub aplikacji, z których wiele może być podatnych na ataki. Sektor telekomunikacyjny i ubezpieczeniowy również notują wysokie liczby – około 2 000 nowych wdrożeń miesięcznie. Co istotne, w środowiskach chmurowych aż 32% tych nowych zasobów zawiera krytyczne luki bezpieczeństwa.

Szczególnie wrażliwa jest infrastruktura IT i bezpieczeństwa. Protokoły zarządzania siecią, takie jak SNMP czy NetBIOS, oraz panele administracyjne routerów i firewalli często są celami cyberprzestępców. Naruszenia w tych obszarach mogą prowadzić do masowych ataków zagrażających integralności całych systemów biznesowych.

Sztuczna inteligencja w służbie cyberprzestępców

Raport Unit 42 podkreśla także, że cyberprzestępcy coraz częściej wykorzystują sztuczną inteligencję (AI) do poszukiwania luk w zabezpieczeniach. Dzięki nowoczesnym narzędziom są w stanie zeskanować całą przestrzeń adresów IPv4, liczącą 4,3 miliarda adresów, w ciągu zaledwie kilku minut. Po uzyskaniu dostępu do sieci firmowej mogą wykraść cenne dane w ciągu jednego dnia.

Proaktywne podejście do cyberbezpieczeństwa

Aby skutecznie przeciwdziałać tym zagrożeniom, firmy muszą przyjąć proaktywną strategię w zakresie monitorowania i ochrony zasobów IT. Kluczowe jest wykorzystanie narzędzi opartych na sztucznej inteligencji, które pozwalają na pełną widoczność powierzchni ataku. Regularna inwentaryzacja urządzeń i aplikacji, jak również wczesne wykrywanie nieautoryzowanych usług oraz tzw. shadow IT (czyli nieautoryzowanego oprogramowania i sprzętu) są kluczowymi elementami zarządzania ryzykiem.

– Aby zapobiec rosnącemu ryzyku, organizacje muszą stale monitorować i inwentaryzować zasoby sieciowe. W tym celu niezbędne są narzędzia oparte na sztucznej inteligencji, dzięki którym firmy mogą zyskać pełną widoczność swojej powierzchni ataku, co jest kluczowe dla skutecznego zarządzania ryzykiem. To podejście pozwala na wczesne wykrywanie i eliminowanie krytycznych zagrożeń, zanim zostaną one odkryte przez cyberprzestępców – mówi Wojciech Gołębiowski, dyrektor zarządzający i wiceprezes Palo Alto Networks w Europie Wschodniej.

Wdrożenie zaawansowanych metod uwierzytelniania, takich jak wieloskładnikowe potwierdzanie tożsamości, a także regularne przeglądy i optymalizacja ustawień chmurowych, mogą znacząco zmniejszyć ryzyko cyberataków. Tylko takie podejście pozwoli firmom skutecznie zabezpieczyć swoje zasoby przed coraz bardziej wyrafinowanymi atakami.

Obecne tempo wdrażania nowych technologii w przedsiębiorstwach znacząco zwiększa ich podatność na cyberataki. Z danych zawartych w raporcie Unit 42 jasno wynika, że organizacje muszą podjąć szybkie i zdecydowane kroki w celu zabezpieczenia swojej infrastruktury IT. Ochrona zasobów nie może być już działaniem reaktywnym – wymaga nowoczesnych narzędzi, pełnej widoczności sieci oraz stałego monitoringu. W przeciwnym razie, firmy narażają się na poważne konsekwencje wynikające z naruszeń bezpieczeństwa.