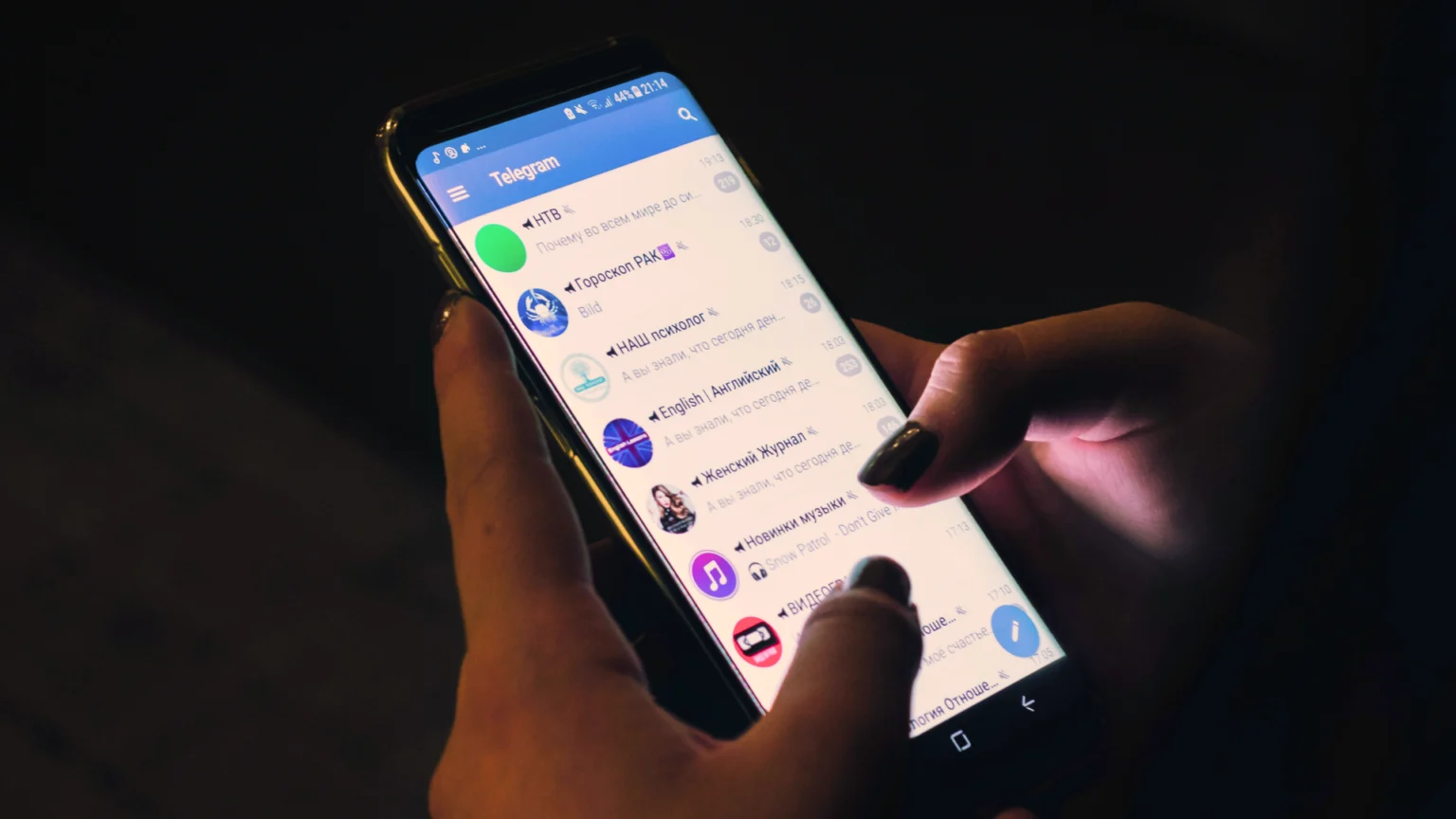

Cyberprzestępcy korzystają z ułaskawienia Rossa Ulbrichta, aby rozprzestrzeniać złośliwe oprogramowanie za pomocą fałszywych captcha Telegrama w nowej złośliwej kampanii zauważonej na X. Eksperci do spraw cyberbezpieczeństwa zauważyli przestępców, którzy stosowali nielegalną taktykę phishingową, aby nakłonić użytkowników do dołączenia do nieuczciwych kanałów Telegramu i nieświadomie zainfekować swoje urządzenia złośliwym oprogramowaniem.

Nowa złośliwa kampania ma na celu użytkowników X i Telegrama

Serwis Vx-underground, który zauważył atak, twierdzi, że sprawcy wysyłają teraz spam na oficjalne konto Rossa Ulbrichta w formacie X, zawierający wiadomości z kont podszywających się pod niego lub twierdzących, że są z nim powiązane.

Ułaskawienie Rossa Ulbrichta stało się bronią

Wiadomości o Rossie Williamie Ulbrichcie niedawno trafiły na pierwsze strony gazet; twórca niesławnego darknetu Silk Road został wczoraj ułaskawiony.

Fałszywe wiadomości próbują skierować użytkowników na rzekomo oficjalny kanał Rossa Ulbrichta w Telegramie, gdzie narzucona jest kontrola tożsamości za pomocą bota o nazwie „Safeguard Captcha”.

Oszustwo poprzez fałszywe captchas Telegrama

Aby jednak kontynuować weryfikację tożsamości, użytkownicy proszeni są o otwarcie okna Uruchom systemu Windows, wklejenie polecenia i jego wykonanie.

Choć instrukcje bota mogą wydawać się niegroźne, w rzeczywistości zawierają polecenie programu PowerShell, które tworzy łącze do zainfekowanego adresu URL i pobiera złośliwy skrypt programu PowerShell.

Następnie skrypt pobiera dodatkową partię złośliwych plików, które rozprzestrzeniają złośliwe oprogramowanie w systemie hosta.

Cobalt Strike potencjalnie użyty w tej kampanii

Choć prawdziwa natura pobranych plików nie jest znana, niektórzy użytkownicy spekulują, że mogą one ukrywać program ładujący Cobalt Strike.

Cobalt Strike to preferowane przez hakerów narzędzie do testów penetracyjnych, które zapewnia atakującym zdalne możliwości na zainfekowanych urządzeniach. Otwiera to drzwi do dalszych złośliwych działań, takich jak ransomware i eksfiltracja danych.

Łagodzenie oszustw na Telegramie i innych zagrożeń cybernetycznych

Biorąc pod uwagę, że atakujący starannie skonstruowali zasady fałszywego systemu weryfikacji, aby nie wzbudzać podejrzeń, można śmiało założyć, że oszustwo mogło pozostać niezauważone.

W takich przypadkach czujność może nie wystarczyć. Użytkownicy powinni unikać uruchamiania poleceń znalezionych online w Windows Run, PowerShell lub CMD, zwłaszcza gdy nie są pewni, jaki wpływ polecenia będą miały na maszynę hosta.

„Specjalistyczne oprogramowanie antywirusowe, może wzmocnić Twoje zabezpieczenia poprzez wykrywanie i blokowanie podejrzanych działań zanim wyrządzą szkody. Antywirus chroni Twoje urządzenia przed wirusami, robakami, oprogramowaniem szpiegującym, trojanami, programami wymuszającymi okup, rootkitami, atakami typu zero-day i innymi włamaniami”

Krzysztof Budziński z firmy Marken Systemy Antywirusowe, polskiego dystrybutora oprogramowania Bitdefender

Źródło: Bitdefender