Oprogramowanie open source (OSS) jest cichym, niewidzialnym silnikiem napędzającym współczesną gospodarkę cyfrową. Od systemów bankowych, przez aplikacje medyczne, aż po deskę rozdzielczą w twoim samochodzie – jego kod jest wszędzie. Skala tej zależności jest trudna do przecenienia. Raport Synopsys „Open Source Security and Risk Analysis” (OSSRA) na rok 2024 wykazał, że 96% komercyjnych aplikacji zawiera komponenty open source, a średnio 77% całego kodu w tych aplikacjach pochodzi właśnie z otwartych źródeł. W Polsce, według danych z końca 2023 roku, oprogramowanie open source zidentyfikowano na ponad 670 tysiącach stron internetowych, co plasuje nasz kraj na 13. miejscu na świecie pod względem jego wykorzystania.

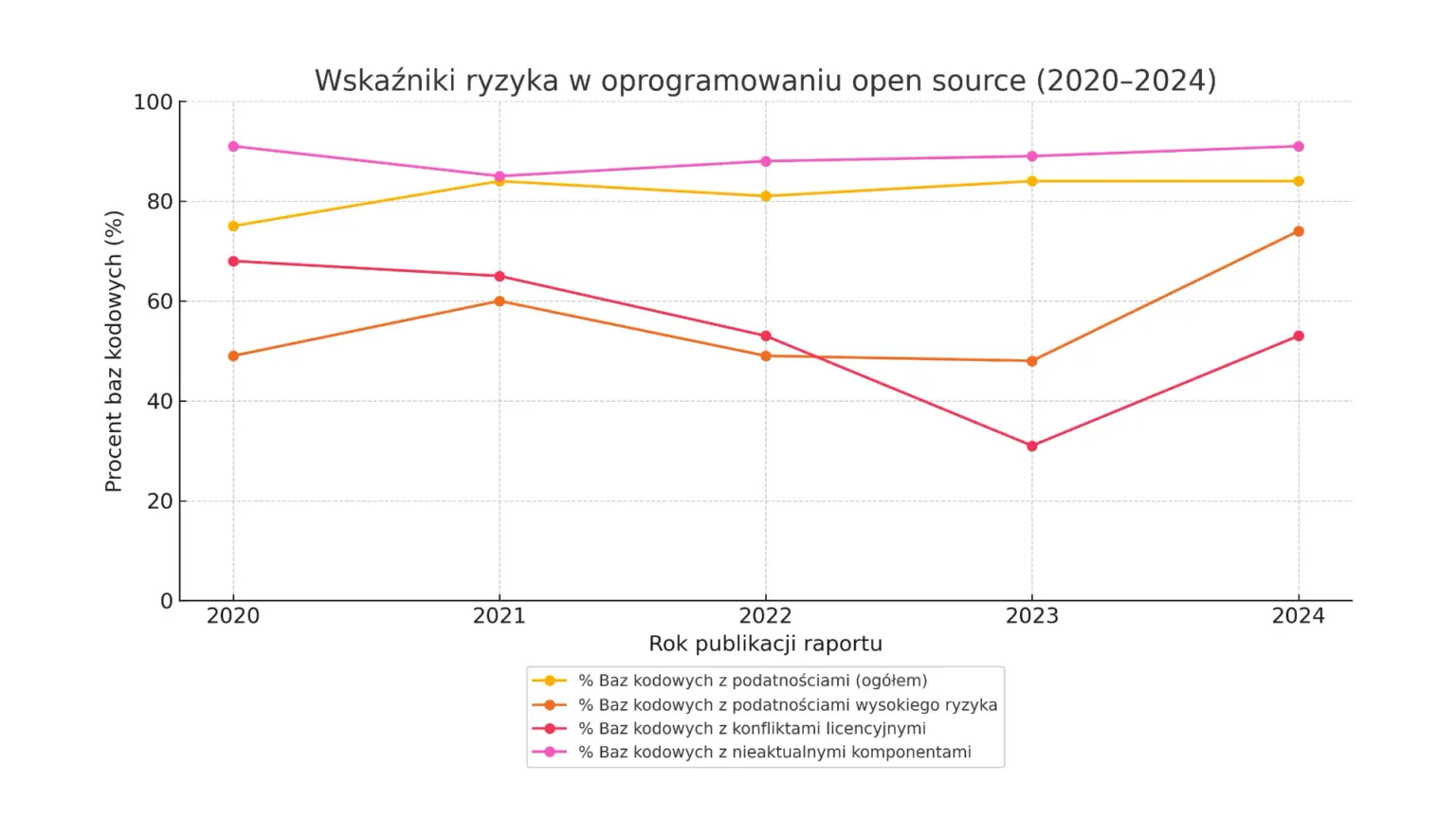

Ta wszechobecność zrodziła fundamentalny paradoks. Z jednej strony, OSS jest niezrównanym akceleratorem innowacji, pozwalającym firmom budować i wdrażać zaawansowane technologie szybciej niż kiedykolwiek. Z drugiej strony, stało się największą, często ignorowaną, powierzchnią ataku dla współczesnych przedsiębiorstw. Tę dychotomię brutalnie obnażają dane: w 2023 roku aż 74% zbadanych baz kodu zawierało luki bezpieczeństwa o wysokim ryzyku. Jest to dramatyczny wzrost o 54% w stosunku do poprzedniego roku, kiedy odsetek ten wynosił 48%.

Problem nie tylko istnieje, ale dynamicznie się pogarsza, wymykając się spod kontroli. Organizacje konsumują otwarte oprogramowanie w tempie znacznie przewyższającym ich zdolność do zarządzania związanymi z nim zagrożeniami, co prowadzi do cichego akceptowania ogromnego i rosnącego poziomu ryzyka.

Ukryte zagrożenia w Twoim kodzie

Zrozumienie współczesnych zagrożeń związanych z OSS wymaga dekonstrukcji problemu na kilka kluczowych, często powiązanych ze sobą kategorii.

1. „Kod Zombie” i dług bezpieczeństwa

Jednym z najbardziej fundamentalnych ryzyk jest poleganie na starych, nieaktualizowanych i często porzuconych przez autorów komponentach. Raport Synopsys z 2024 roku dosadnie określa ten stan jako „apokalipsę kodu zombie”. Skala problemu jest zatrważająca:

- 91% analizowanych baz kodu zawierało komponenty, które były przestarzałe o 10 lub więcej wersji.

- 49% baz kodu zawierało komponenty, w których nie odnotowano żadnej aktywności deweloperskiej od ponad dwóch lat.

Te zaniedbania tworzą tzw. „dług bezpieczeństwa” – koncepcję spopularyzowaną w raporcie Veracode „State of Software Security 2024”. Każda niezałatana luka jest jak zaciągnięty kredyt, który z czasem narasta, generując „odsetki” w postaci rosnącego ryzyka. Co gorsza, naprawa luk w kodzie firm trzecich (głównie OSS) zajmuje o 50% więcej czasu niż w kodzie własnym, co pokazuje, jak trudno jest zarządzać tym rodzajem długu.

2. Pułapka zależności tranzytywnych

Problem przestarzałego kodu jest potęgowany przez istnienie zależności tranzytywnych (pośrednich). Są to biblioteki, których projekt nie wykorzystuje bezpośrednio, ale które są wymagane przez bezpośrednie zależności. Stanowią one „ukryty” kod, który trafia do aplikacji, często bez wiedzy i weryfikacji ze strony zespołów deweloperskich.

To właśnie w tej ukrytej warstwie czai się największe niebezpieczeństwo. Zależności tranzytywne mogą stanowić nawet 80-90% całego kodu aplikacji , a szacuje się, że aż 95% wszystkich podatności w oprogramowaniu open source pochodzi właśnie z tych pośrednich zależności. Podręcznikowym przykładem jest luka Log4Shell w bibliotece Log4j. Wiele organizacji nie miało pojęcia, że w ogóle z niej korzysta, dopóki nie wybuchł globalny kryzys bezpieczeństwa. Nawet trzy lata po jego odkryciu, 13% wszystkich pobrań biblioteki Log4j to wciąż wersje podatne na atak.

3. Aktywny sabotaż: ataki na łańcuch dostaw

W ostatnich latach krajobraz zagrożeń przeszedł fundamentalną transformację – od pasywnych podatności do aktywnie wrogich działań. Atakujący zdali sobie sprawę, że kompromitacja jednego popularnego komponentu pozwala na jednoczesne uderzenie w tysiące organizacji. Dane z raportu Sonatype na rok 2024 są alarmujące: odnotowano 156% wzrost liczby złośliwych pakietów rok do roku. Ataki te przybierają różne formy:

- Typosquatting: Publikacja złośliwego pakietu o nazwie łudząco podobnej do popularnego (np. crossenv zamiast cross-env), z nadzieją, że deweloper przez pomyłkę go zainstaluje.

- Dependency Confusion: Publikacja w publicznym repozytorium złośliwego pakietu o nazwie identycznej z wewnętrznym, prywatnym pakietem firmy, ale z wyższym numerem wersji. System budowania może „pomylić” źródła i pobrać wersję publiczną, co miało miejsce m.in. w ataku na framework PyTorch.

- Przejęcie konta i wstrzyknięcie kodu: Najbardziej wyrafinowana metoda, której przerażającym przykładem był incydent z pakietem event-stream. Atakujący najpierw zdobył zaufanie autora, a po przejęciu uprawnień dodał do projektu nową, złośliwą zależność tranzytywną (flatmap-stream), której celem była kradzież kluczy prywatnych z portfeli bitcoinowych.

Dlaczego przegrywamy? Systemowe błędy w organizacjach

Skala i uporczywość tych zagrożeń są w dużej mierze wynikiem głęboko zakorzenionych problemów kulturowych i procesowych wewnątrz organizacji.

Po pierwsze, panuje kultura zadowolenia i braku strategii. Raport Sonatype mówi o „zbytniej pewności siebie deweloperów”. Aż 80% zależności w aplikacjach pozostaje nieaktualizowanych przez ponad rok, mimo że dla 95% z nich istnieje już dostępna, bezpieczna wersja. Oznacza to, że niemal całe ryzyko jest możliwe do uniknięcia. Ten stan rzeczy wynika z braku formalnych ram – zaledwie 47% firm z branży IT posiada zdefiniowaną strategię korzystania z otwartych rozwiązań.

Po drugie, obserwujemy niedojrzałość procesów i narzędzi bezpieczeństwa. Raport Snyk z 2024 roku ujawnia niepokojący trend: mimo rosnących zagrożeń, inwestycje w mechanizmy obronne maleją. Odnotowano 11,3% spadek w adopcji narzędzi bezpieczeństwa. Kluczowe technologie, takie jak Analiza Składu Oprogramowania (SCA) czy Statyczne Testowanie Bezpieczeństwa Aplikacji (SAST), są stosowane przez niewiele ponad 60% organizacji, a skanowanie kontenerów przez zaledwie 35%.

Wreszcie, idea „shift left”, czyli przesuwania bezpieczeństwa na wczesne etapy cyklu rozwoju, pozostaje w dużej mierze iluzją. Narzędzia bezpieczeństwa są najczęściej integrowane w systemach budowania (ok. 65%), ale tylko 40% organizacji wdrożyło je tam, gdzie są najskuteczniejsze – bezpośrednio w zintegrowanym środowisku programistycznym (IDE) dewelopera. Oznacza to, że przesuwane są bramki kontrolne, a nie faktyczna odpowiedzialność za bezpieczeństwo. Skutek? Przeciążone zespoły bezpieczeństwa, z których połowa przyznaje, że nie jest w stanie realizować swoich celów, a 52% firm regularnie nie dotrzymuje własnych terminów (SLA) na naprawę krytycznych luk.

Droga do cyberodporności: 3-etapowy model obrony

Mitygacja tak złożonych ryzyk wymaga odejścia od reaktywnych działań na rzecz wdrożenia kompleksowego, strategicznego modelu zarządzania.

Krok 1: Osiągnij pełną widoczność dzięki SBOM

Podstawową zasadą bezpieczeństwa jest to, że „nie można chronić czegoś, o czego istnieniu się nie wie”. W kontekście oprogramowania, narzędziem zapewniającym tę widoczność jest Software Bill of Materials (SBOM). Jest to sformalizowany, maszynowo czytelny spis wszystkich komponentów – włączając w to zależności tranzytywne – które składają się na aplikację. Posiadanie dokładnego SBOM staje się globalnym standardem, napędzanym przez regulacje takie jak

amerykańskie Rozporządzenie Wykonawcze 14028 oraz unijny Cyber Resilience Act (CRA), które czynią transparentność łańcucha dostaw warunkiem dostępu do rynku.

Krok 2: Zautomatyzuj ochronę za pomocą SCA

Sama widoczność to za mało. Lista tysięcy komponentów to tylko surowe dane. Aby przekształcić je w użyteczną wiedzę, potrzebna jest Analiza Składu Oprogramowania (Software Composition Analysis, SCA). SCA to zautomatyzowany proces, który analizuje SBOM pod kątem ryzyka: skanuje komponenty w poszukiwaniu znanych podatności (CVE), weryfikuje zgodność licencyjną i ocenia ogólną jakość zależności. Nowoczesne narzędzia SCA nie tylko znajdują problemy, ale także pomagają w ich priorytetyzacji i często oferują zautomatyzowane sugestie napraw.

Krok 3: Zbuduj kulturę DevSecOps

Technologia jest niezbędna, ale nie wystarczy bez zmiany kulturowej. DevSecOps to ewolucja filozofii DevOps, która integruje bezpieczeństwo jako wspólną odpowiedzialność na każdym etapie cyklu życia oprogramowania. Zamiast postrzegać bezpieczeństwo jako odizolowany zespół na końcu procesu, jest ono „wbudowywane” od samego początku. W praktyce oznacza to integrację narzędzi SCA bezpośrednio w IDE dewelopera, automatyczne skanowanie w potoku CI/CD oraz ciągły monitoring aplikacji w środowisku produkcyjnym. To prawdziwe „przesunięcie odpowiedzialności w lewo”, które daje deweloperom narzędzia i wiedzę do podejmowania bezpiecznych decyzji.

Od ryzyka do przewagi

Krajobraz open source jest pełen sprzeczności. Jesteśmy świadkami eksplozji ryzyka, napędzanej przez wszechobecność OSS i systemowe błędy w zarządzaniu. Jednak ten alarmujący obraz nie musi prowadzić do paraliżu. Droga do cyberodporności jest dobrze zdefiniowana i wiedzie przez wdrożenie zintegrowanego modelu obrony opartego na widoczności (SBOM), zautomatyzowanej inteligencji (SCA) i kulturze wspólnej odpowiedzialności (DevSecOps). W nowej rzeczywistości, zdefiniowanej przez zaawansowane zagrożenia i rosnące wymogi regulacyjne, proaktywne zarządzanie ryzykiem w łańcuchu dostaw oprogramowania przestaje być jedynie technicznym obowiązkiem. Staje się kluczowym elementem strategii biznesowej. Organizacje, które opanują tę dziedzinę, nie tylko unikną katastrofy, ale zyskają zdolność do szybszego i bezpieczniejszego wprowadzania innowacji, przekształcając największe źródło ryzyka w trwałą przewagę konkurencyjną.