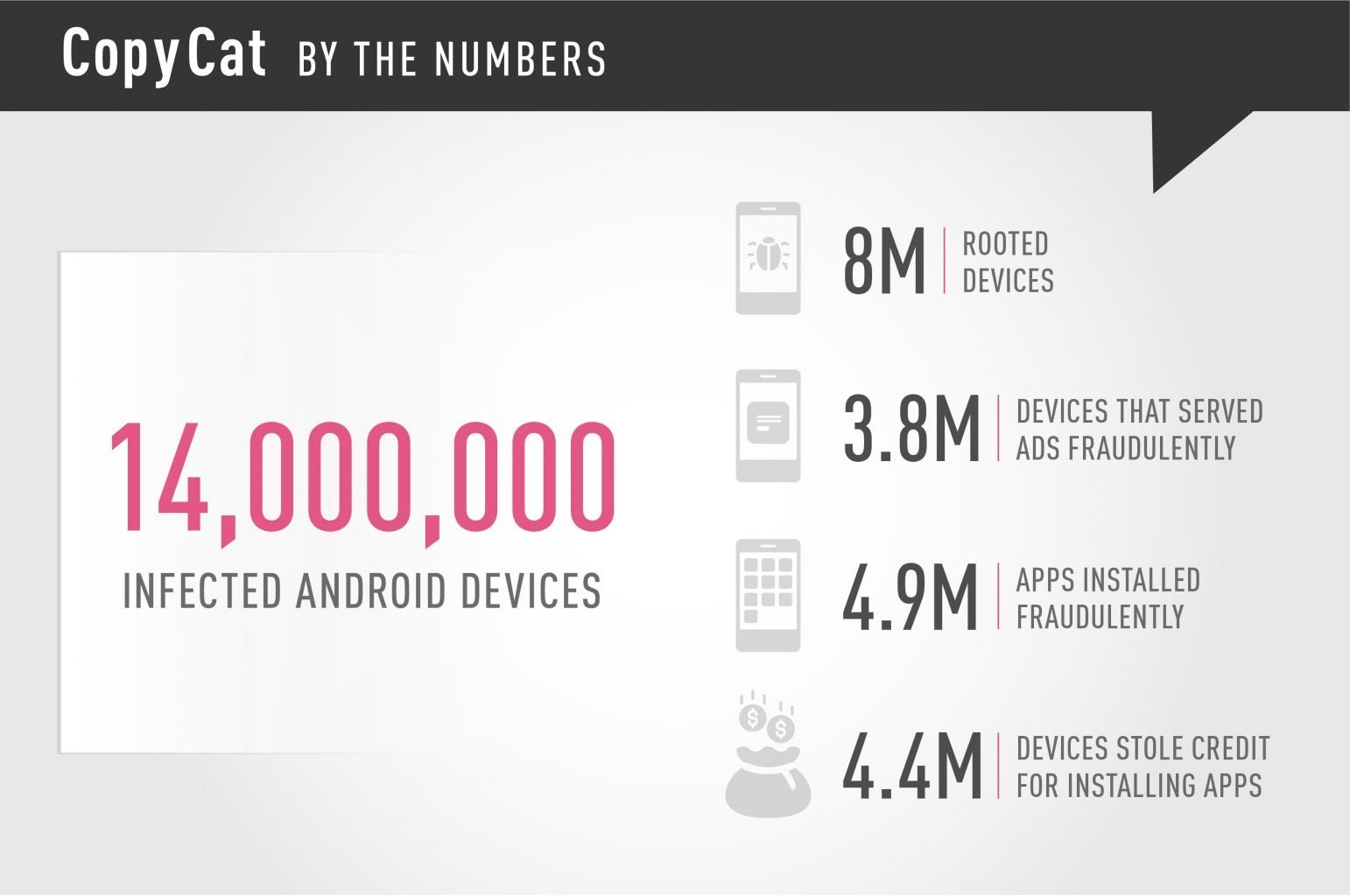

Badacze z firmy Check Point zidentyfikowali mobilne złośliwe oprogramowanie, które zainfekowało 14 milionów urządzeń z Androidem i zrootowało około 8 milionów z nich. Oprogramowanie to pozwoliło zarobić hakerom w ciągu dwóch miesięcy szacunkowo 1,5 miliona dolarów na fałszywych reklamach.

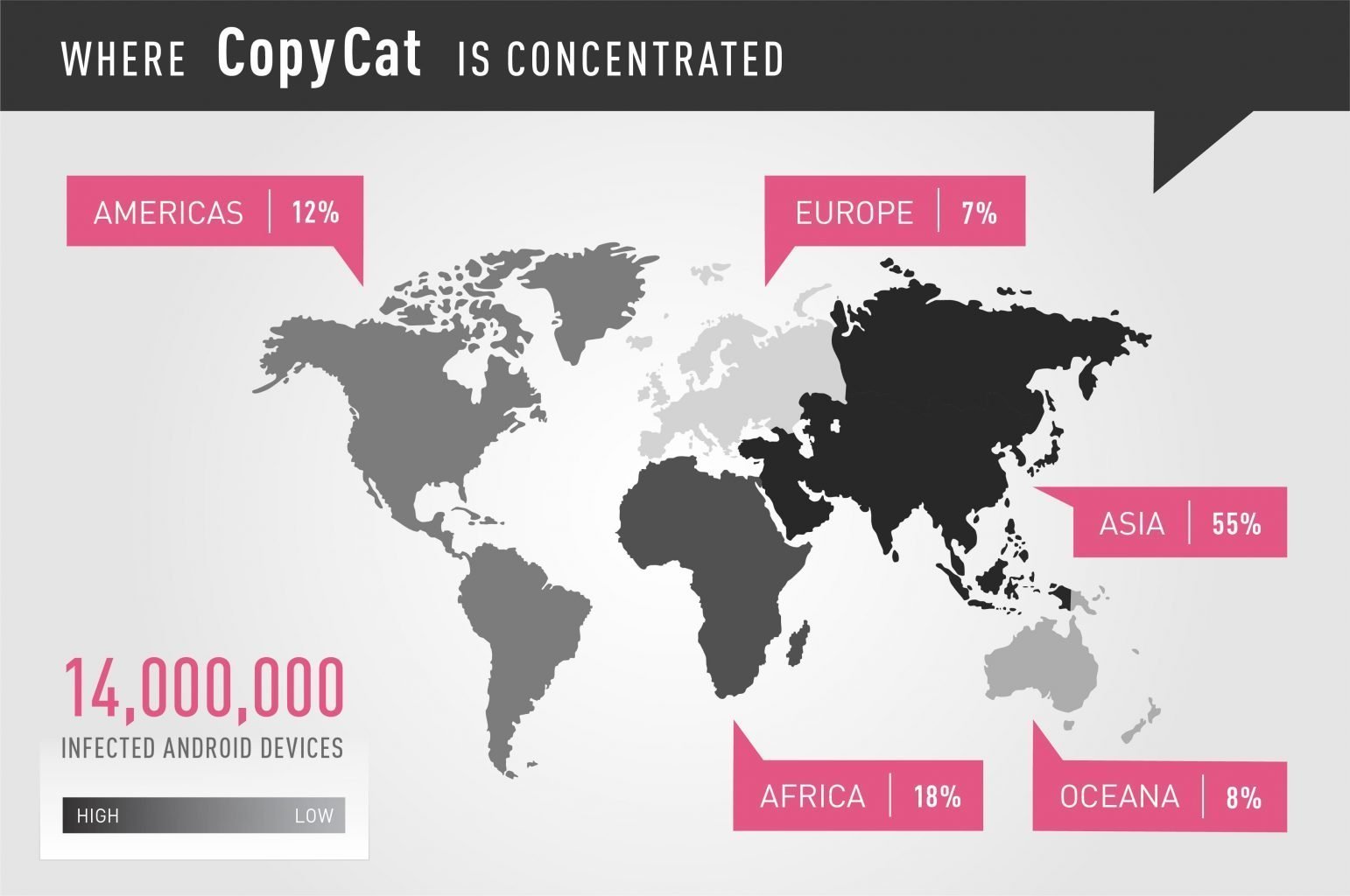

Złośliwe oprogramowanie, określane przez badaczy mobilnych zagrożeń firmy Check Point mianem CopyCat, wykorzystuje nową technikę generowania i kradzieży przychodów z reklam. Mimo że zainfekowani przez CopyCat użytkownicy pochodzą głównie z Azji Południowo-Wschodniej, wirus rozprzestrzenił się również na ponad 280 000 użytkowników Androida w Stanach Zjednoczonych.

CopyCat jest w pełni rozwiniętym złośliwym oprogramowaniem z ogromnymi możliwościami, w tym opcją rootowania urządzeń, co utrudnia jego usunięcie. CopyCat potrafi też wstrzykiwać kod do Zygote – demona odpowiedzialnego za uruchamianie aplikacji w systemie operacyjnym Android – co umożliwia wirusowi kontrolowanie wszystkich działań na urządzeniu.

Badacze pierwszy raz zetknęli się z tym szkodliwym oprogramowaniem, kiedy zaatakowało ono urządzenia w firmie chronionej przez Check Point SandBlast Mobile. Check Point pozyskał informacje z serwera Command & Control złośliwego oprogramowania oraz przeprowadził pełną inżynierię wsteczną, której wyniki zostały przedstawione w raporcie technicznym.

Atak CopyCat osiągnął największe nasilenie w okresie od kwietnia do maja 2016 r. Badacze uważają, że wirus rozpowszechnił się za sprawą popularnych aplikacji, pobieranych wraz ze złośliwym oprogramowaniem z zewnętrznych sklepów z aplikacjami, a także przez oszustwa typu phishing, które mają na celu wyłudzanie informacji. Nie ma dowodów na to, że CopyCat został rozpowszechniony przez Google Play, oficjalny sklep Google.

W marcu 2017 roku firma Check Point poinformowała Google o kampanii CopyCat oraz o tym, jaki był sposób działania tego złośliwego oprogramowania. Według firmy Google udało się stłumić kampanię, a obecna liczba zainfekowanych urządzeń jest znacznie niższa niż w momencie jej szczytu. Niestety, dziś użytkownik zainfekowanego urządzenia może wciąż paść ofiarą dalszych ataków.

Co robi CopyCat?

CopyCat to rozbudowana kampania złośliwego oprogramowania, która zaraziła 14 milionów urządzeń na całym świecie i zrootowała 8 milionów z nich, co specjaliści opisują jako bezprecedensową liczbę. Oceniają oni, że CopyCat wygenerował 1,5 miliona dolarów przychodu dla grupy odpowiadającej za kampanię.

CopyCat wykorzystuje najnowocześniejszą technologię do przeprowadzania różnych form oszustw reklamowych, podobnych do poprzednich szkodliwych programów wykrytych przez Check Point, takich jak Gooligan, DressCode i Skinner. Po zainfekowaniu, CopyCat od razu rootuje urządzenie użytkownika, umożliwiając osobie atakującej pełną kontrolę nad urządzeniem i zasadniczo pozostawiając użytkownika bezbronnego wobec zagrożenia.

Następnie CopyCat wstrzykuje kod do procesu uruchamiającego aplikację Zygote, umożliwiając napastnikowi uzyskanie przychodów z instalowania niechcianych aplikacji, poprzez podmianę ID polecającego, swoim własnym. Ponadto CopyCat używa procesu Zygote do wyświetlania fałszywych reklam, ukrywając ich pochodzenie, przez co użytkownicy nie wiedzą, co powoduje wyświetlanie reklam na ich ekranach. CopyCat instaluje również nieuczciwe aplikacje bezpośrednio na urządzeniu, używając osobnego modułu. Za sprawą dużej liczby urządzeń zainfekowanych przez złośliwe oprogramowanie, działania te generują duże zyski twórcom CopyCat.

Adware – czy problem są tylko reklamy?

Adware koncentruje się na zyskach pochodzących z branży reklamowej. Zaawansowanie technologiczne CopyCata wskazuje jak dochodowe jest dla cyberprzestępców angażowanie się w kampanie reklamowe. Złośliwe oprogramowanie stwarza jednak istotne zagrożenie dla użytkowników i firm, w tym:

- Kradzież poufnych informacji – niektóre programy reklamowe, takie jak Gooligan, kradną od ofiar poufne informacje, które mogą być później sprzedawane osobom trzecim

- Rootowanie urządzeń lub jailbreaking – złośliwe oprogramowanie często rootuje urządzenie lub przeprowadza tzw. jailbreaking (rootowanie oraz jailbreaking to łamanie zabezpieczeń telefonu w celu uzyskania uprawnień systemowych na telefonach z systemem Android oraz iOS), pokonując w ten sposób wbudowane mechanizmy bezpieczeństwa Androida lub iOS, pozostawiając ofiary bezbronne nawet wobec najprostszych ataków hakerskich.

- Ewoluujące ataki – osoby stojące za kampaniami adware mogą kontynuować swoje ataki, rozprzestrzeniając różne rodzaje złośliwych programów na zrootowane/zjailbreakowane urządzenia, a także użyć ich do tworzenia ataków typu Denial of Service (ang. odmowa usługi).

- Dzielenie się kodem ze społecznością hakerów – zaawansowane możliwości opracowane przez twórców adware mogą zostać wykorzystane przez innych programistów zajmujących się złośliwym oprogramowaniem i wykorzystane do popełniania większych przestępstw, o czym świadczy chociażby wyciek Vault 7.

Adware ma też wpływ na firmy

Z powyższych powodów adware taki jak CopyCat stwarza zagrożenie zarówno dla prywatnych użytkowników jak i dla przedsiębiorstw. Osoby atakujące nie potrzebują niczego więcej oprócz zainfekowanego urządzenia mobilnego połączonego z siecią firmową, aby naruszyć bezpieczeństwo sieci w firmie i uzyskać dostęp do poufnych danych. Urządzenia przenośne są punktem dostępu do Twojej sieci, podobnie jak każdy laptop, i wymagają takiego samego poziomu ochrony. Złośliwe oprogramowanie, które kradnie dane logowania do wrażliwych informacji lub rootuje urządzenia, narażając je na ataki, jest dokładnie tym, czego szuka intruz, który chce przeniknąć do sieci firmowej.

Kto stoi za CopyCat?

Co zaskakujące, kilka rodzin złośliwych oprogramowań zostało opracowanych przez firmy związane z przemysłem reklamowym. Tak było w przypadku HummingBad i YiSpecter, opracowanych przez firmę Yingmob, a także najnowszego przykładu adware, Judy, opracowanego przez Kiniwini. Nie jest jasne, kto stoi za atakiem CopyCat, jednak istnieje kilka powiązań z MobiSummer, siecią reklamową z siedzibą w Chinach. Ważne jest, aby pamiętać, że chociaż takie powiązania istnieją, to niekoniecznie oznacza to, że złośliwe oprogramowanie zostało stworzone przez tę firmę – jest możliwe, że sprawcy używali kodu i infrastruktury MobiSummer bez wiedzy firmy.

Pierwszym połączeniem pomiędzy firmą a złośliwym oprogramowaniem jest serwer, który obsługuje zarówno działania wirusa, jak i niektóre działania MobiSummer. Ponadto część kodu złośliwego oprogramowania jest podpisana przez samą firmę MobiSummer, tak samo jak część usług zdalnych, których używa CopyCat. Co więcej, aplikacja unika atakowania chińskich urządzeń – fakt ten sugeruje, że autorami mogą być Chińczycy, którzy chcą uniknąć śledztwa prowadzonego przez lokalne organy ścigania, co jest popularną taktyką wśród hakerów na całym świecie.

Jaki jest zasięg?

Badacze firmy Check Point sprawdzili jeden z serwerów Command & Control, który był aktywny od kwietnia do maja 2016 i zarejestrował ponad 14 milionów zarażonych urządzeń, spośród których 8 milionów zostało zrootowanych (54%). Fałszywe reklamy były wyświetlone na 3.8 miliona urządzeń (26%), a 4.4 miliony urządzeń (30%) wykorzystano do kradzieży wynagrodzenia za instalacje aplikacji z Google Play. Serwer Command & Control miał zapisane również informacje zebrane z zarażonych urządzeń, w tym markę, model, wersję systemu operacyjnego oraz kraj. Eksperci z firmy Check Point są przekonani, że istnieje więcej serwerów CopyCat, co oznacza, że liczba zarażonych urządzeń może być dużo większa.

Dochód wygenerowany przez atakujących szacuje się na około 1.5 miliona dolarów, w większości osiągnięty w czasie dwóch miesięcy. Prawie 100 milionów reklam wyświetlonych przez oprogramowanie przyniosło dochód w wysokości około 120 tysięcy dolarów. Ponieważ możemy określić tylko ile urządzeń zażądało prowizji za instalacje niechcianych aplikacji, a nie ile razy taka czynność naprawdę miała miejsce, ostrożnie szacujemy, że na każdym urządzeniu nastąpiło to tylko jeden raz. Nawet przy takich założeniach zysk można oszacować na ponad 660 000 dolarów. Największe wpływy CopyCat przyniósł z instalacji niechcianych aplikacji: ponad 735 000 dolarów.

W jaki sposób działa CopyCat?

Po zainstalowaniu, złośliwe oprogramowanie czeka w uśpieniu aż urządzenie zostanie uruchomione ponownie, dzięki czemu nie będzie możliwe połączenie faktu zainstalowania aplikacji z jego aktywnością. Gdy urządzenie zostanie zrestartowane, CopyCat pobiera paczkę “aktualizującą” z S3, usługi hostującej pliki Amazonu. Paczka ta zawiera sześć popularnych exploitów, za pomocą których wirus stara się zrootować urządzenie. Jeżeli się to uda, CopyCat instaluje kolejny komponent w katalogu systemowym urządzenia (czynność ta wymaga uprawnień roota), przez co staje się bardzo trudny do usunięcia.

Następnie CopyCat wstrzykuje kod do procesu Zygote, z którego uruchamiane są wszystkie aplikacje na Androidzie. Umożliwia to śledzenie aktywności wszystkich aplikacji w systemie. Jest to pierwszy wykryty adware wykorzystujący tę technikę, wcześniej używaną w złośliwym oprogramowaniu Triada.

W kolejnym kroku CopyCat wstrzykuje się w proces system_server. Zawiera on wszystkie usługi systemu Android, takie jak menedżer telefonu, menedżer pakietów, menedżer aktywności itp. CopyCat zaczyna nasłuchiwać kilku typów zdarzeń systemowych. Wykorzystuje on dwie techniki kradzieży dochodów z reklam – wyświetlanie fałszywych reklam oraz kradzież identyfikatora polecającego dla aplikacji instalowanych z Google Play.

Wyświetlanie fałszywych reklam

W celu wyświetlenia fałszywych reklam, CopyCat używa funkcji “callActivityOnStart” oraz “callActivityOnStop”, które są uruchamiane za każdym razem, gdy dane zadanie jest uruchamiane na urządzeniu. Kiedy to nastąpi, złośliwe oprogramowanie sprawdza trzy rzeczy: czy użytkownik znajduje się w Chinach, czy uruchomiona aplikacja jest jedną z głównych aplikacji takich jak Facebook czy WhatsApp (aby zapobiec interferowania z nimi) oraz czy minął odpowiedni czas od ostatniego wyświetlenia reklamy. Jeżeli żaden z powyższych warunków nie jest spełniony, złośliwe oprogramowanie wyświetla reklamę z bibliotek Facebooka, Admoba lub UC. Warunki te służą uśpieniu podejrzliwości użytkownika oraz ukryciu aplikacji, która jest źródłem wyskakujących reklam.

Kradzież kredytów za instalację aplikacji

Druga strategia jest jeszcze bardziej skomplikowana, jednocześnie przynosząc więcej zysków przestępcom. Reklamodawcy płacą za wyświetlenia reklam, które prowadzą do instalacji określonych aplikacji. Istnieje kilka mobilnych platform analitycznych, które śledzą połączenia tego typu. CopyCat wykorzystuje Tune, wiodącą na całym świecie platformę działającą w celu nieuczciwego zarobku.

CopyCat podłącza się do “startActivityLockedStub” w procesie system_server i śledzi uruchomienia procesu Google Play. Po jego uruchomieniu, CopyCat pobiera nazwę paczki aplikacji oglądanej przez użytkownika w Google Play i wysyła ją do serwera Command & Control. Serwer odsyła ID osoby polecającej dla danej paczki. Identyfikator ten należy do twórców złośliwego oprogramowania i zostanie wykorzystany później, aby mieć pewność, że dochód z instalacji trafi bezpośrednio do nich.

CopyCat blokuje wszystkie wystąpienia install_referrer i zastępuje je własnym ID polecającego, który został uprzednio pobrany z serwera C&C.

Instalowanie niechcianych aplikacji

CopyCat posiada także oddzielny moduł, który instaluje niechciane aplikacje w zależności od swoich uprawnień roota. Moduł ten działa na bardzo niskim poziomie systemu Android, wykorzystując menedżera paczek systemu Android. Menedżer paczek monitoruje określone katalogi: /system/app oraz /data/app. Kiedy plik APK znajdzie się w którymś z tych katalogów, menedżer instaluje go.

Złośliwe oprogramowanie wykorzystuje ten proces kopiując pliki APK niechcianych aplikacji do katalogu /data/app, z którego menedżer zainstaluje je. CopyCat weryfikuje czy aplikacja została zainstalowana i zgłasza ten fakt do serwera Command & Control.