Metody zapewnienia skutecznej ochrony organizacji nie nadążają za szybko ewoluującymi potrzebami biznesowymi, czy coraz bardziej zaawansowanymi i agresywnymi formami ataków. Wiele firm stosuje podejście reaktywne, nieustannie „ścigając się” z cyberprzestępcami i starając się jak najszybciej reagować na potencjalne incydenty. Jednak w tym wyścigu to cyberprzestępcy najczęściej wygrywają. Specjaliści ds. bezpieczeństwa przyznają, że często nie mają pewności co do stanu bezpieczeństwa w swojej organizacji. Jedno z badań firmy Cymulate wskazuje, że prawie 50 procent firm nie jest przekonanych, czy uda im się odeprzeć atak ransomware. Biorąc pod uwagę ewolucję zagrożeń w połączeniu ze zwiększoną złożonością środowisk informatycznych, efektywne zapobieganie cyberatakom za pomocą tradycyjnych rozwiązań i strategii stało się nieskutecze.

Ochrona cyfrowych zasobów biznesowych wymaga proaktywnych działań i przygotowania się na zagrożenia. Według Gartnera powodem, dla którego organizacjom nie udaje się zmniejszyć ekspozycji na zagrożenia poprzez szacowanie ryzyka, jest nierealistyczne, ograniczone i skoncentrowane na narzędziach podejście. Ocena podatności i analiza pola ataków generują obszerne raporty i długie listy środków zaradczych. Jednak samo określenie priorytetów działań rzadko wystarcza do zmobilizowania zespołów, szczególnie tych niezwiązanych z bezpieczeństwem, do zaangażowania się w naprawę problemów.

Jak w takim razie zminimalizować ryzyko i poprawić odporność organizacji oraz przetrwać naruszenia bezpieczeństwa? W raporcie Gartner opisuje obecnie najskuteczniejsze jego zdaniem podejście do ochrony przed cyberatakami, które łączy przygotowanie się na nieznane zagrożenia ze strategią ograniczania ryzyka. Ta nowa koncepcja, która ma na celu osiągnięcie trwałej i niezawodnej „cyberodporności” organizacji to Continuous Threat Exposure Management (CTEM) – Ciągłe Zarządzanie Ekspozycją na Zagrożenia.

Gartner zaleca CTEM

Ciągłe Zarządzanie Ekspozycją na Zagrożenia (ang. Continuous Threat Exposure Management, CTEM) nie jest narzędziem informatycznym ani nową technologią.

Według definicji Gartnera CTEM to zintegrowane, iteracyjne podejście do ustalania priorytetów potencjalnych metod naprawczych i ciągłego doskonalenia zabezpieczeń w zakresie bezpieczeństwa. Jest to program, którego realizacja pozwala organizacji na ciągłą i spójną ocenę dostępności, ekspozycji i możliwości wykorzystania zasobów cyfrowych i fizycznych. Celem CTEM jest uzyskanie wykonalnego planu naprawy oraz stałe doskonalenie stanu bezpieczeństwa organizacji. Gartner rekomenduje implementację CTEM w celu wzmocnienie odporności organizacji na cyberzagrożenia oraz przewiduje, że do 2026 r. organizacje stosujące program CTEM będą trzykrotnie mniej narażone na naruszenia bezpieczeństwa.

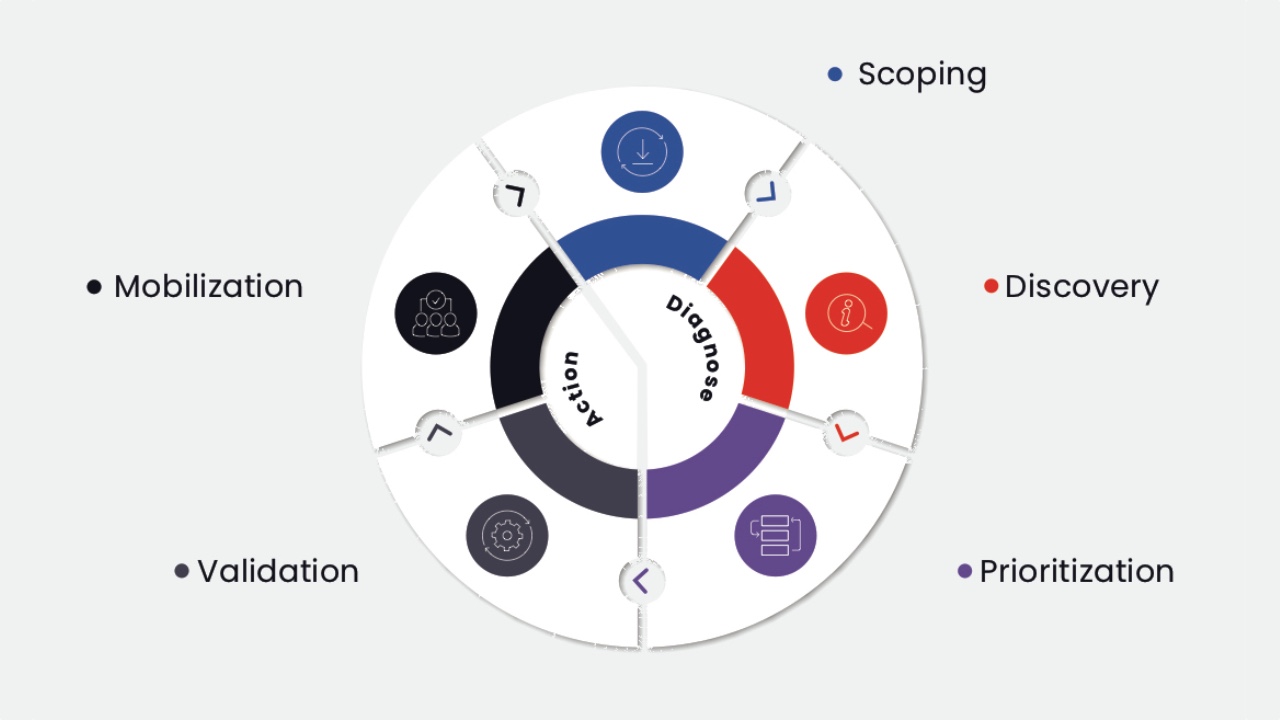

CTEM to powtarzający się cykl pięciu kolejnych kroków rozłożonych na dwa główne etapy: Diagnoza (ang. Diagnose) i Działanie (ang. Action).

Etapy CTEM:

A. Diagnoza – na tym etapie następuje identyfikacja i mapowanie priorytetów oraz podatności:

Scoping (Określenie zakresu) – określenie, które segmenty infrastruktury będą zawarte w naszym procesie, mapowanie obszaru ataku, wyszczególnienie wszystkich zasobów cyfrowych, ocena ich wartości operacyjnych. Ten etap wymaga współpracy z perspektywy biznesowej i bezpieczeństwa w celu identyfikacji i porządkowania zagrożeń jako krytycznych, o wysokim znaczeniu.

Discovery (Odkrywanie) – mapowanie infrastruktury, sieci, aplikacji i wrażliwych zasobów danych w celu znalezienia błędnych konfiguracji, luk w zabezpieczeniach i innych wad technologicznych/logicznych/procesowych oraz sklasyfikowanie ich profilu ryzyka.

Prioritization (Ustalenie priorytetów) – ocena prawdopodobieństwa wykorzystania przez cyberprzestępców luk w zabezpieczeniach i wystąpienia innych zagrożeń, a następnie skorelowanie ustaleń z zasobami o dużym wpływie na funkcjonowanie organizacji. Usuwanie luk o niskim priorytecie może być odraczane do czasu, gdy dostępna będzie wystarczająca ilość zasobów naprawczych.

B. Action (Działanie) – na tym etapie testowana jest postawa bezpieczeństwa i podejmowane są działania naprawcze:

Validation (Walidacja) – symulacja ataków i walidacja bezpieczeństwa. Obejmuje ocenę prawdopodobieństwa powodzenia ataków i analizę potencjalnych skutków oraz weryfikowanie skuteczności istniejących mechanizmów obrony i wykrywania zagrożeń.

Mobilization (Mobilizacja) – Stworzenie i wdrożenie programu naprawczego. Opiera się na współpracy między działami technicznymi i wykonawczymi, aby zapewnić optymalną koordynację między potrzebami operacyjnymi i bezpieczeństwa. Na tym etapie generowane są również kompleksowe dane dotyczące wszystkich etapów CTEM, aby usprawnić procesy w kolejnym cyklu.

Cykliczny charakter CTEM umożliwia kompleksowe pokrycie całej infrastruktury, jak i stałą poprawę cyberbezpieczeństwa organizacji. Jest to proces ciągły – kolejny cykl rozpoczyna się od ponownego określenia zakresu i przeprowadzenia kolejnych etapów, aby zapewnić nieprzerwane monitorowanie zagrożeń dla organizacji. Czynniki zewnętrzne, takie jak zmiany organizacyjne lub nowe techniki ataków mogą uruchamiać procesy CTEM, ale niekoniecznie od pierwszego etapu cyklu.

Platforma XSPM Cymulate

CTEM pomaga firmom w monitorowaniu i planowaniu wszelkich zmian dotyczących obszaru ataku. Uzyskane w ten sposób dane pomagają ograniczyć prawdopodobieństwo cyberataku i ułatwiają podejmowanie właściwych decyzji np. o wzmocnieniu bezpieczeństwa, czy planowaniu nowych inwestycji. Chociaż CTEM nie jest samo w sobie narzędziem, to opiera się na wykorzystaniu zautomatyzowanych technologii na każdym z wymienionych pięciu etapów.

Innowacyjnym produktem, który łączy wszystkie technologie potrzebne do osiągnięcia celów CTEM, jest rozwiązanie firmy Cymulate – wielofunkcyjna, modułowa platforma XSPM (ang. Extended Security Posture Management). Platforma XSPM Cymulate posiada funkcje Attack Surface Management (ASM), Breach and Attack Simulation (BAS), Continuous Automated Red Teaming (CART) i Purple Teaming. Umożliwia m.in. symulację naruszeń i ataków w czasie rzeczywistym, automatyczne wykrywanie luk i analizę podatności na zagrożenia, wykrywanie danych narażających organizację na atak, a także ćwiczenia i szkolenia dla zespołów „red team”. Cymulate zapewnia kompleksową ochronę przed większością zagrożeń, zarówno istniejących, jak i czyhających w przyszłości. Rozwiązanie to pozwala na kompleksowy przegląd i weryfikację stanu bezpieczeństwa organizacji w połączeniu ze szczegółowymi zaleceniami dotyczącymi procesu naprawczego. Platforma Cymulate konsoliduje poszczególne komplementarne moduły niezbędne do oceny i optymalizacji stanu bezpieczeństwa w organizacji i może być kluczowym elementem CTEM, upraszczając i automatyzując cały proces oraz pomagając w realizacji kolejnych etapów CTEM.

Cyberodporność według Gartnera

Tradycyjne metody zarządzania lukami w zabezpieczeniach nie nadążają już za dynamicznie zmieniającymi się potrzebami biznesowymi i formami cyberataków, które rozprzestrzeniają się na chmury, pracowników zdalnych, IoT i użytkowników mobilnych. Środki doraźne, awaryjne poprawki, a nawet kompleksowe programy zarządzania zabezpieczeniami zasobów i podatnościami muszą ewoluować w wielofunkcyjne strategie bezpieczeństwa, takie jak CTEM. Zarządzanie ekspozycją na zagrożenia stanie się prawdopodobnie w przyszłości normą w planowaniu strategii bezpieczeństwa informacji. Już teraz trend ten jest widoczny zarówno w zaleceniach think tanków – od Gartnera po Światowe Forum Ekonomiczne, czy w zmianach przepisów dotyczących zgodności, takich jak aktualizacja PCI DSS v4.0. Ograniczenie ryzyka w najbardziej wydajny i efektywny sposób wymaga nowego podejścia do cyberbezpieczeństwa, zrozumienia obszarów ataku, lepszego ustalania priorytetów działań naprawczych oraz mierzenia postępów. Organizacja, która nie weźmie pod uwagę nowych technologii i zmian zachodzących w obszarze cyberbezpieczeństwa, może szybko stracić kontrolę nad bezpieczeństwem, narażając się na często katastrofalne skutki cyberataków. Program CTEM, jeśli zostanie prawidłowo wdrożony i wykonany, jest aktualnie optymalnym sposobem na osiągnięcie i utrzymanie trwałej i niezawodnej „cyberodporności” organizacji.