Rynek pracy stał się nowym polem łowów dla cyberprzestępców. Zamiast klasycznego złośliwego oprogramowania, sięgają po bardziej wyrafinowaną broń: narzędzia, których na co dzień używają działy IT do zdalnego wsparcia. Legalne i zaufane aplikacje stają się w ten sposób wektorem ataku, celując w najbardziej podatnych – osoby aktywnie poszukujące nowej ścieżki kariery.

Współczesne oszustwa rekrutacyjne porzuciły prymitywne metody na rzecz zaawansowanej inżynierii społecznej. Najnowsze analizy firmy Proofpoint pokazują rosnący i niepokojący trend. Atakujący podszywają się pod rekruterów i pracowników HR z renomowanych firm, tworząc wiarygodne scenariusze, które mają uśpić czujność ofiar. Proces ten jest częścią szerszych kampanii phishingowych, które wykorzystują zaufanie jako główną walutę.

Anatomia ataku: jak legalne oprogramowanie staje się bronią

Schemat działania jest z pozoru prosty, ale niezwykle skuteczny. Potencjalna ofiara otrzymuje wiadomość e-mail lub kontaktuje się z nią rzekomy rekruter przez platformy takie jak LinkedIn. Komunikacja wygląda profesjonalnie – często bazuje na skopiowanych, autentycznych ogłoszeniach o pracę. Po wstępnej wymianie zdań kandydat otrzymuje zaproszenie na rozmowę kwalifikacyjną online.

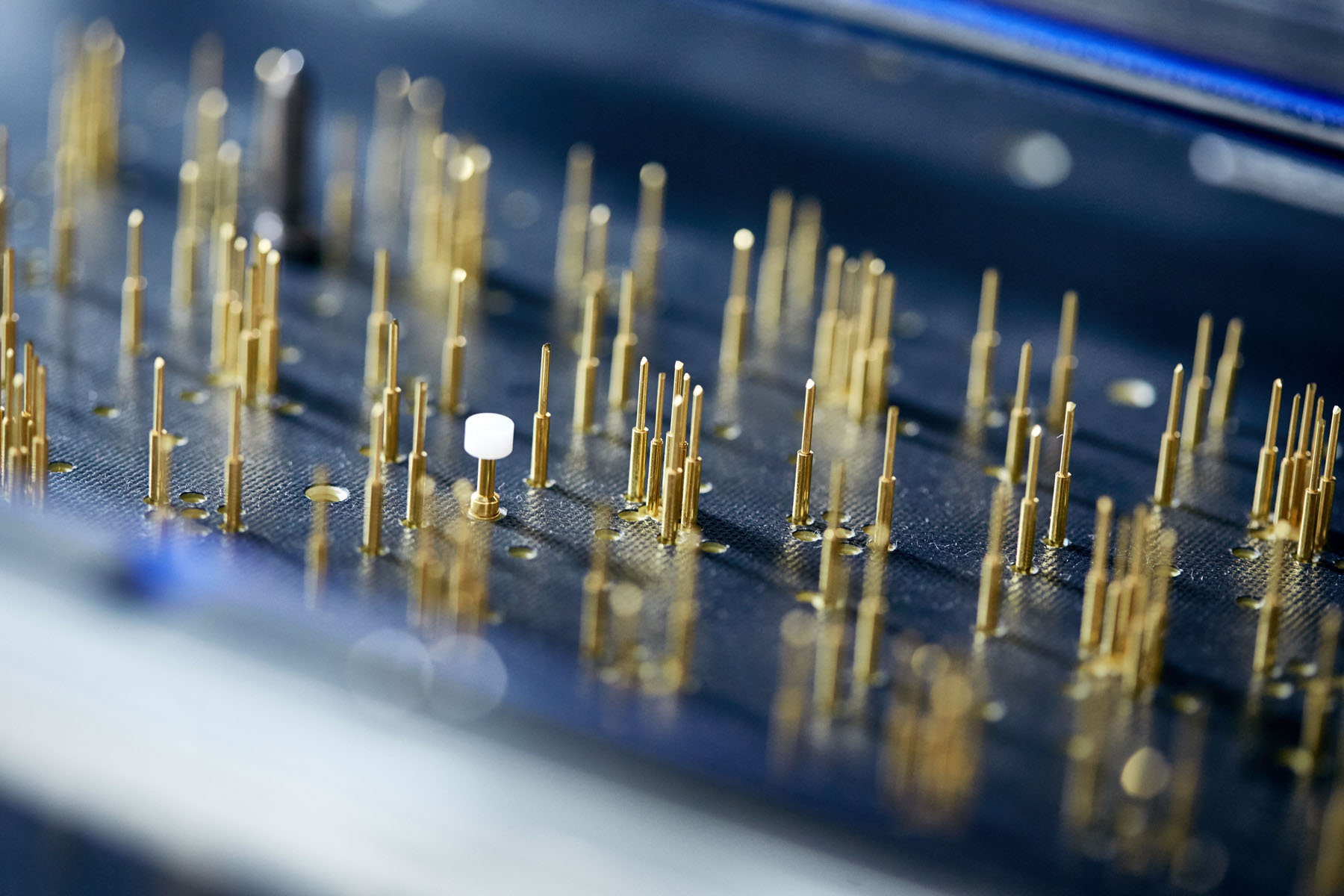

To właśnie tutaj następuje kluczowy moment ataku. Zamiast linku do popularnych platform wideokonferencyjnych, takich jak Zoom, Microsoft Teams czy Google Meet, ofiara jest proszona o pobranie i zainstalowanie niewielkiego programu, niezbędnego rzekomo do przeprowadzenia rozmowy. W rzeczywistości jest to legalne narzędzie do zdalnego zarządzania i monitorowania (RMM), takie jak SimpleHelp, ScreenConnect (obecnie ConnectWise ScreenConnect) czy Atera.

Aplikacje te, na co dzień wykorzystywane przez administratorów IT do diagnozowania problemów czy instalacji oprogramowania na firmowych komputerach, dają niemal pełną kontrolę nad systemem. W rękach przestępców stają się bramą do przejęcia pulpitu, kradzieży danych, monitorowania aktywności, a w finale – do uzyskania dostępu do kont bankowych i innych poufnych informacji.

Problem niewykrywalności

Głównym atutem tej metody jest jej pozorna legalność. Narzędzia RMM to podpisane cyfrowo, komercyjne produkty. Tradycyjne oprogramowanie antywirusowe często nie klasyfikuje ich jako zagrożenia, ponieważ z technicznego punktu widzenia nim nie są. Działają zgodnie ze swoim przeznaczeniem – tyle że cel ich użycia jest przestępczy.

Proofpoint alarmuje, że ta taktyka staje się dla cyberprzestępców preferowaną metodą uzyskania „pierwszego dostępu” do systemu ofiary. Zastępuje klasyczne trojany i keyloggery, ponieważ jest trudniejsza do wykrycia i nie wzbudza natychmiastowych podejrzeń. Atak może pozostawać w ukryciu przez długi czas, podczas gdy przestępcy metodycznie eksplorują zasoby zainfekowanego komputera.

Skala i zaawansowanie operacji

Ataki te nie są dziełem przypadku. Przestępcy starannie przygotowują swoje kampanie. W celu pozyskania adresów e-mail potencjalnych ofiar publikują fałszywe ogłoszenia na portalach pracy, wykorzystują dane z wcześniejszych wycieków lub nawet przejmują kontrolę nad skompromitowanymi kontami firmowymi i profilami na LinkedIn.

W jednym z przypadków atakujący, korzystając z przejętego konta na LinkedIn, nawiązywali kontakt z kandydatami, a następnie kierowali ich do dalszej korespondencji z fałszywego, choć wiarygodnie wyglądającego adresu e-mail. Takie działanie zaciera granice i buduje fałszywe poczucie bezpieczeństwa. Ofiara jest przekonana, że uczestniczy w legalnym procesie rekrutacyjnym z prawdziwą firmą.

Problem ten wpisuje się w szerszy trend nadużywania legalnego oprogramowania do zdalnego dostępu (RAS), który obserwują także inne firmy z branży cyberbezpieczeństwa. Atakujący podszywają się nie tylko pod firmy, ale również pod urzędy, banki czy organizatorów wydarzeń, aby maksymalizować swoje szanse na uwiarygodnienie przekazu.

Jak się chronić? Kroki dla poszukujących pracy

W obliczu rosnącej fali tego typu ataków, osoby poszukujące pracy muszą wykazać się wzmożoną czujnością. Kluczowe jest przyjęcie zasady „zero zaufania” wobec nieoczekiwanych propozycji.

- Weryfikacja źródła: Otrzymując wiadomość od rekrutera, należy ją zweryfikować niezależnym kanałem. Zamiast odpowiadać bezpośrednio, warto wejść na oficjalną stronę internetową firmy, znaleźć zakładkę „Kariera” lub dane kontaktowe i upewnić się, że taka rekrutacja faktycznie ma miejsce. Nigdy nie należy polegać wyłącznie na danych zawartych w otrzymanej wiadomości.

- Analiza adresu E-mail: Należy dokładnie sprawdzić adres e-mail nadawcy. Często oszuści używają domen, które na pierwszy rzut oka przypominają te prawdziwe (np. `kariera@firma-it.co` zamiast `kariera@firma-it.com`).

- Czerwona flaga: Instalacja oprogramowania: Najważniejsza zasada – żadna renomowana firma nie wymaga instalacji niestandardowego oprogramowania do przeprowadzenia pierwszej rozmowy kwalifikacyjnej. Standardem rynkowym są platformy o ugruntowanej pozycji (Teams, Zoom, Meet), które zazwyczaj działają w przeglądarce i nie wymagają uprawnień administratora. Prośba o instalację narzędzia RMM powinna być sygnałem alarmowym do natychmiastowego zerwania kontaktu.

- Ostrożność z linkami i załącznikami: Przed kliknięciem w jakikolwiek link, warto najechać na niego kursorem, aby zobaczyć jego pełny adres docelowy. Podejrzliwość powinny wzbudzić wszelkie skrócone adresy URL oraz prośby o pobranie plików wykonywalnych (.exe) czy archiwów (.zip).

Ewolucja cyberzagrożeń pokazuje, że najsłabszym ogniwem pozostaje człowiek. W sytuacji stresu i nadziei, jaką jest poszukiwanie pracy, łatwo stracić czujność. Dlatego świadomość nowych metod działania przestępców i zdrowy sceptycyzm są dziś najskuteczniejszą linią obrony. Jedno pochopne kliknięcie może bowiem zniweczyć nie tylko szansę na nową pracę, ale i bezpieczeństwo cyfrowe.