USA potajemnie śledzą chipy AI

Władze Stanów Zjednoczonych wdrożyły nową, dyskretną taktykę w wojnie technologicznej z Chinami. W wybranych, uznanych za ryzykowne, transportach…

Rewolucja low-code/no-code. Te branże przejmują inicjatywę

Low-Code/No-Code (LCNC) z niszowego trendu przekształcił się w siłę napędową transformacji cyfrowej. Prognozy rynkowe są jednoznaczne: globalny rynek…

Clickjacking jako element łańcucha ataku: niedoceniane zagrożenie w architekturze bezpieczeństwa

Clickjacking przez lata pozostawał na peryferiach uwagi działów bezpieczeństwa – uznawany bardziej za zagrożenie dla wygody użytkownika niż…

Nowa taktyka USA: NVIDIA i AMD zapłacą 15% prowizji od sprzedaży chipów do Chin

Waszyngton zmienia zasady gry w technologicznym sporze z Pekinem. Zamiast całkowitego blokowania eksportu zaawansowanych chipów AI, administracja USA…

AI po fazie zachwytu – jak CIO mogą zamienić eksperymenty w realny zwrot z inwestycji

W 2025 roku sztuczna inteligencja wciąż jest jednym z głównych motorów strategii transformacji cyfrowej. Budżety rosną, rośnie też…

Dlaczego każdy kabel w fabryce jest dziś potencjalnym punktem wejścia dla hakera

Jeszcze dekadę temu przemysłowa linia produkcyjna była światem zamkniętym. Maszyny pracowały w odizolowanych sieciach, a kontakt z internetem…

Oracle rzuca wyzwanie globalnym bazom danych. Nowa usługa ma uprościć to, co drogie i skomplikowane

Oracle wprowadził na rynek nową usługę chmurową, która ma rozwiązać jeden z większych problemów w architekturze IT: złożoność…

Presja z Waszyngtonu wstrząsnęła Intelem. Jak szef firmy odpowiedział na zarzuty o związki z Chinami

W ostatnich dniach w centrum uwagi znalazł się Lip-Bu Tan, jedna z kluczowych postaci w przemyśle półprzewodników i…

Windows 2030: Microsoft stawia wszystko na AI

Microsoft uchylił rąbka tajemnicy na temat swojej długoterminowej wizji dla najpopularniejszego systemu operacyjnego na świecie. W nowej serii…

Rynek cyberbezpieczeństwa nie zwalnia. Oto, co go napędza

Globalne wydatki na cyberbezpieczeństwo rosną w dwucyfrowym tempie. Według najnowszych prognoz firmy analitycznej Gartner, w tym roku użytkownicy…

Perplexity w ogniu krytyki. Cloudflare zarzuca firmie AI potajemne scrapowanie danych

Konflikt na linii wydawcy-firmy AI narasta. Dostawca infrastruktury internetowej Cloudflare przedstawił analizę, z której wynika, że wyszukiwarka Perplexity…

Odkryto tajną ścieżkę dostaw dla rosyjskiej zbrojeniówki. Ślady prowadzą do Siemensa i Chin

Rosyjska państwowa fabryka zbrojeniowa Biysk Oleum (BOZ) pozyskała zaawansowany sprzęt do automatyzacji produkcji od Siemensa, pomimo obowiązujących sankcji.…

Fujitsu przyspiesza w wyścigu kwantowym. Cel: 10 000 kubitów do 2030 roku

W globalnym wyścigu o budowę użytecznego komputera kwantowego, gdzie prym wiodą amerykańscy i chińscy giganci, Fujitsu przedstawia konkretny…

Sony podbija prognozę zysku operacyjnego, osłabiając wpływ amerykańskich ceł

Sony podniosło swoją prognozę rocznego zysku operacyjnego o 4%, do 1,33 biliona jenów (około 9,01 mld USD), sygnalizując mniejszy niż…

Dlaczego przywództwo w Intelu ma znaczenie strategiczne dla USA

Publiczne wezwanie do dymisji prezesa jednej z najważniejszych firm technologicznych na świecie to wydarzenie, które wstrząsa rynkami i…

Terahercowe 6G bez kabla. Czy nowy chip z EPFL i Harvardu przełamie barierę przepustowości?

Na początku każdej dekady pojawia się technologia, która obiecuje zrewolucjonizować sposób, w jaki łączymy się ze światem. Tym…

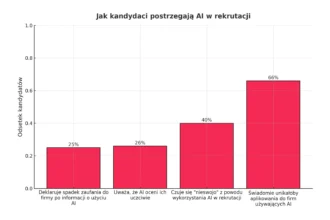

Czy AI wywoła kryzys w HR, czyli dlaczego kandydaci boją się AI bardziej niż rekruterów

Sztuczna inteligencja miała być obiektywnym sędzią w rekrutacji, a stała się niewidzialną barierą, której kandydaci boją się bardziej…

Sztuczna inteligencja pisze coraz więcej tekstów naukowych. Co to oznacza dla jakości publikacji?

Coraz więcej artykułów naukowych powstaje przy wsparciu generatywnej sztucznej inteligencji. Modele językowe takie jak ChatGPT stają się narzędziem…

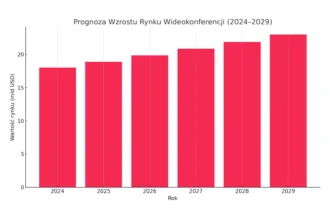

Rynek wideokonferencji warty 18 mld dolarów to dopiero początek. Kto wygra wojnę o sale konferencyjne przyszłości?

Globalny rynek wideokonferencji, rosnąc o 5% rocznie mimo niepewności gospodarczej, udowadnia swoją siłę. Jednak prawdziwa rewolucja dzieje się…

Ransomware z drugiej ręki. Jak kopiowanie kodu obniża barierę wejścia do cyberprzestępczości

Gdyby cyberprzestępczość miała swój GitHub, ransomware Nitrogen i LukaLocker byłyby jej popularnymi forkami. W coraz większej liczbie ataków…

ReVault: Pięć poważnych luk w zabezpieczeniach ponad 100 modeli laptopów Dell

Cisco Talos ujawnił pięć poważnych podatności w oprogramowaniu układowym Dell ControlVault3 oraz w powiązanych z nim interfejsach API…