Cyberataki na łańcuch dostaw, czyli tykająca bomba w infrastrukturze przemysłowej

Cyberprzestępcy coraz częściej wykorzystują luki w łańcuchu dostaw oprogramowania, atakując firmy nie bezpośrednio, lecz przez ich partnerów, dostawców…

IT Security w czasach transformacji: zagrożenia, których firmy wciąż nie widzą

Choć cyberbezpieczeństwo kojarzy się głównie z atakami hakerskimi i złośliwym oprogramowaniem, prawdziwe zagrożenia często pojawiają się tam, gdzie…

Microsoft wzmacnia europejską tarczę cyberbezpieczeństwa — AI na pierwszej linii obrony

Europa stoi w obliczu rosnącej fali cyberzagrożeń, napędzanych przez państwowych aktorów i coraz bardziej wyrafinowane grupy przestępcze. Odpowiedzią…

Prognozy CrowdStrike rozczarowują mimo boomu na cyberbezpieczeństwo

CrowdStrike, jeden z liderów rynku cyberbezpieczeństwa, rozczarował inwestorów prognozami na II kwartał, które okazały się niższe od oczekiwań…

Cyberbezpieczeństwo jako nowy filar polityki zagranicznej NATO. Co to oznacza dla sektora IT?

Cyberataki stają się coraz bardziej widocznym narzędziem wpływu geopolitycznego, a NATO przesuwa punkt ciężkości z klasycznej obrony militarnej…

Holenderski przemysł pod presją. Chińskie cyberataki koncentrują się na półprzewodnikach

Holandia ostrzega przed nasilającym się chińskim szpiegostwem przemysłowym, którego celem są kluczowe sektory gospodarki, w tym branża półprzewodników.…

Nie tylko NIS2, czyli o nowych przepisach dot. certyfikacji w cyberbezpieczeństwie

Na początku maja 2025 r. do Sejmu wpłynął rządowy projekt ustawy o krajowym systemie certyfikacji cyberbezpieczeństwa. To nie…

Najważniejsze wyzwania cyberbezpieczeństwa firm w Polsce

Polskie firmy coraz częściej stają się celem cyberataków, a najbardziej zagrożone są systemy przemysłowe i infrastruktura krytyczna. Mimo…

Weryfikacja tożsamości w dobie AI – dlaczego tradycyjne hasła już nie wystarczą

Gdy sztuczna inteligencja potrafi bezbłędnie imitować ludzkie głosy i twarze, klasyczne mechanizmy weryfikacji tożsamości przestają wystarczać. Nowa fala…

Netskope szykuje się do giełdowego debiutu. Czy rynek IPO w USA wraca do gry?

Netskope, amerykański dostawca rozwiązań cyberbezpieczeństwa opartych na chmurze, przygotowuje się do debiutu giełdowego i zatrudnił Morgan Stanley jako…

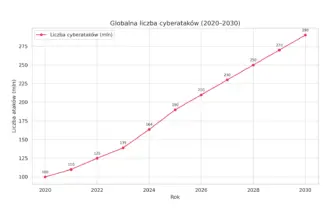

Cyberparadoks: Dlaczego mimo miliardów na cyberbezpieczeństwo firmy są coraz bardziej narażone?

Mimo rosnących globalnych inwestycji w cyberbezpieczeństwo, liczba cyberataków na organizacje stale rośnie. Poniższa grafika ilustruje ten paradoks, zestawiając…

Konwergencja IT i OT przyspiesza cyfrową transformację, ale cyberzagrożenia nie śpią

Integracja systemów IT i OT zmienia fundamenty funkcjonowania przemysłu, zwiększając automatyzację i efektywność operacyjną. Jednak wraz z rosnącą…

Signal mówi „nie” Windows Recall. Prywatność wygrywa z AI

Microsoft nadal walczy o zaufanie użytkowników po kontrowersyjnym debiucie funkcji Windows Recall, która rejestruje zrzuty ekranu w tle.…

Operacja Endgame i jej cienie. Co mówią zarzuty wobec twórców Qakbota i DanaBota?

Wobec kolejnych aktów oskarżenia wobec twórców złośliwego oprogramowania Qakbot i DanaBot, Departament Sprawiedliwości USA ujawnia skalę i ciągłość…

Międzynarodowa akcja przeciw malware. Zneutralizowano setki serwerów i domen

W skoordynowanej operacji o kryptonimie Endgame władze siedmiu krajów uderzyły w globalną infrastrukturę cyberprzestępczą, demontując ponad 300 serwerów…

Advatech ogłasza partnerstwo z włoskim Cyberoo. Nowy sojusz na rynku cyberbezpieczeństwa

Advatech nawiązał strategiczną współpracę z włoską firmą Cyberoo, specjalizującą się w usługach Managed Detection and Response (MDR). Partnerstwo…

AI w SOC: nadzieja czy złudzenie? Co mówią dane o prawdziwej roli sztucznej inteligencji

Sztuczna inteligencja miała zrewolucjonizować pracę zespołów bezpieczeństwa – przyspieszyć wykrywanie zagrożeń, zredukować fałszywe alarmy i odciążyć przepracowany personel.…

Microsoft uderza w Lumma Stealer – koniec jednego z najgroźniejszych narzędzi cyberprzestępców?

Microsoft wraz z partnerami międzynarodowymi przeprowadził szeroko zakrojoną akcję wymierzoną w Lumma Stealer – jedno z najgroźniejszych narzędzi…

Microsoft i ECSC budują kadry dla cyfrowej obronności Polski

Eksperckie Centrum Szkolenia Cyberbezpieczeństwa we współpracy z Microsoft uruchamia „Akademię Microsoft” – nowy program szkoleniowy dla Sił Zbrojnych…

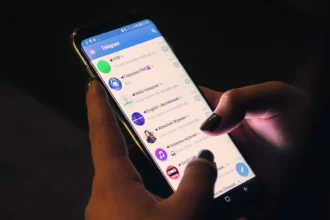

AI, BYOD i smartfony: jak firmy tracą kontrolę nad cyberbezpieczeństwem

Smartfony i urządzenia mobilne stały się nieodłącznym elementem pracy zdalnej, ale wciąż są najsłabszym ogniwem firmowej infrastruktury IT.…

Telegram kontra francuski wywiad: Durov ujawnia presję przed wyborami w Rumunii

Pavel Durov oskarżył francuski wywiad o próbę ingerencji w wybory w Rumunii poprzez żądanie cenzury konserwatywnych głosów na…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.