Dane

Salesforce przejmuje Cimulate. Agentforce Commerce z nowym silnikiem AI

Decyzja Salesforce o przejęciu Cimulate to sygnał, że spółka zamierza zdominować rynek handlu agentycznego, w którym to sztuczna inteligencja, a…

Dane dają przewagę, ale wymagają kontroli. 8 prognoz dla rynku enterprise

Dane dały firmom potężną przewagę konkurencyjną, ale patrząc na prognozy technologiczne na 2026 rok, widać wyraźnie, że ten…

Koniec ery „pisania SQL-a”. Snowflake kreśli wizję architektury danych na 2026 rok

Rok 2026 ma przynieść fundamentalną redefinicję pracy z danymi, w której inżynierowie porzucą rolę wykonawców na rzecz strategicznego…

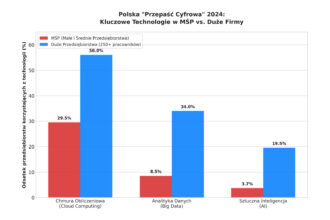

Cyfryzacja dwóch prędkości. Gdzie polski biznes lokuje miliardy złotych na IT?

Cyfryzacja polskiego przemysłu w 2024 roku to opowieść o dwóch prędkościach, w której duże przedsiębiorstwa dynamicznie wdrażają zaawansowane…

Mit taniego archiwum. Dlaczego ukryte koszty Tieringu drenują budżety IT?

Choć podział na klasy pamięci masowej przez lata uchodził za fundament optymalizacji kosztów w chmurze, w dobie AI…

Myśliwy, nie zwierzyna. Jak polskie IT przejmuje rynek M&A w 2025?

Najnowsze dane z raportu "M&A Branża IT 2025" obalają mit o polskim rynku jako jedynie biernym celu zagranicznych…

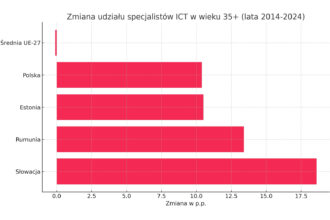

Czy branża IT się starzeje? Struktura wiekowa specjalistów ICT w Polsce i UE

Wbrew powszechnemu przekonaniu o wiecznej młodości branży technologicznej, najnowsze dane Eurostat ujawniają niepokojący trend dla polskich firm. Podczas…

Pragmatyzm kontra hype: Jak „agent washing” i halucynacje sprowadziły AI na ziemię

Po początkowej fali fascynacji Generative AI, branża technologiczna wkracza w fazę pragmatycznej weryfikacji, konfrontując entuzjazm z twardymi realiami…

Wielkie „pranie danych” przed erą AI. Dlaczego jakość danych to dziś czynnik sukcesu nr 1

Sentyment rynkowy dla GenAI spada, ponieważ biznes przechodzi od fascynacji do twardego liczenia ROI. Właśnie na tym etapie…

Dlaczego katalog danych jest mózgiem operacyjnym suwerenności danych

W czasach, gdy polityki bezpieczeństwa danych często pozostają jedynie teoretycznym "Memo" w segregatorze, rzeczywistość techniczna pokazuje, że kontrola…

Chmura czy serwer lokalny? Jak firmy w Polsce przechowują dane w 2025 roku – raport Canon

Cyfrowy obieg dokumentów i automatyzacja zarządzania danymi stają się kluczowymi elementami transformacji operacyjnej w polskich przedsiębiorstwach, zwłaszcza tych…

Aresztowania po cyberataku na żłobki Kido. Hakerzy ukradli dane 8 tys. dzieci

Brytyjska policja aresztowała dwie osoby w związku z atakiem ransomware na sieć żłobków Kido International, w wyniku którego…

SAP przegrał w Sądzie Najwyższym USA – rusza proces z Teradatą o monopol na dane

Największy europejski producent oprogramowania, SAP, poniósł porażkę w amerykańskim Sądzie Najwyższym. Sędziowie odmówili rozpatrzenia jego apelacji, otwierając drogę…

Sprzedawali dane z LinkedIn za 15 000 USD. Kulisy pozwu przeciwko ProAPIs

LinkedIn podjął kroki prawne przeciwko firmie ProAPIs, zarzucając jej stworzenie ogromnej sieci botów w celu nielegalnego kopiowania danych…

Megawaty na teraflopsy – jak energia kształtuje cykle wymiany sprzętu AI w data center

Rosnące koszty energii elektrycznej w europejskich hubach centrów danych sprawiają, że operatorzy muszą baczniej przyglądać się nie tylko…

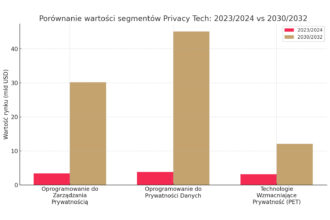

Rynek Privacy Tech: Jak RODO i AI stworzyły nową, miliardową branżę?

Globalne regulacje dotyczące prywatności nie są już tylko przeszkodą dla technologii, ale stały się główną siłą tworzącą dla…

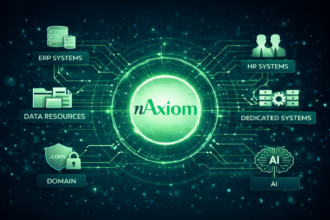

Dlaczego porządek w danych to przepustka do automatyzacji 70% procesów

W świecie IT automatyzacja jest przedstawiana jako złoty środek na wszystko — od redukcji kosztów po rozwiązanie problemu…

Data Centric Security to przyszłość. Czy Twoje bezpieczeństwo IT nadąża?

Klasyczne podejście do bezpieczeństwa IT, oparte na ochronie granic sieci, traci skuteczność w świecie chmury, pracy zdalnej i…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.