Cyberataki

Bezpieczeństwo pod ostrzałem. Śledzimy najgroźniejsze cyberataki, ich skutki oraz technologie wykorzystywane do ochrony przed nimi.

Zakładanie firmy i pierwsze kroki w banku – od wyboru konta po limit kredytowy

Formalności związane z założeniem pierwszej działalności gospodarczej da się załatwić w jeden dzień i to bez potrzeby wychodzenia z domu.…

Nowa hierarchia zagrożeń: Cyberataki dominują w państwach G7

Monachijski Raport Bezpieczeństwa 2026 potwierdza, że dla krajów G7 era dominacji ryzyk klimatycznych ustąpiła miejsca paraliżującemu strachowi przed…

Rosyjski wywiad wojskowy stał za grudniowym cyberatakiem na polską infrastrukturę krytyczną

Grudniowa próba ataku na polską sieć energetyczną przy użyciu niszczycielskiego oprogramowania DynoWiper stanowi eskalację cyfrowej konfrontacji w regionie,…

Logitech potwierdza atak. Dane klientów i pracowników zagrożone po luce w Oracle

Logitech potwierdził incydent bezpieczeństwa, w wyniku którego hakerzy uzyskali dostęp do danych firmy, klientów i dostawców. Włamanie było…

Wyciek 4 TB backupu EY. Czego uczy ten incydent

Wyciek 4 TB backupów EY to kolejny przykład, jak bardzo firmy nadal nie rozumieją powagi błędnych konfiguracji w…

Atak hakerów na F5. Gigant przyznaje: Naruszenie zaszkodzi popytowi.

Firma F5 mierzy się z poważnymi konsekwencjami niedawnego, głębokiego naruszenia własnych systemów. W odpowiedzi na incydent, który wywołał…

Cyberataki przyspieszają: przestępcy kradną dane nawet w pół godziny

Cyberataki stają się coraz szybsze, bardziej zautomatyzowane i napędzane przez sztuczną inteligencję. Nowe dane Palo Alto Networks pokazują,…

F5 zhakowane: Ryzyko dla globalnych sieci i infrastruktury IT

Atak na firmę F5, jednego z kluczowych dostawców rozwiązań cyberbezpieczeństwa, pokazuje, że dziś nawet strażnicy cyfrowych bram nie…

Aresztowania po cyberataku na żłobki Kido. Hakerzy ukradli dane 8 tys. dzieci

Brytyjska policja aresztowała dwie osoby w związku z atakiem ransomware na sieć żłobków Kido International, w wyniku którego…

Anatomia ataku zero-day: Jak hakerzy wykorzystują nieznane luki i jak się przed tym bronić?

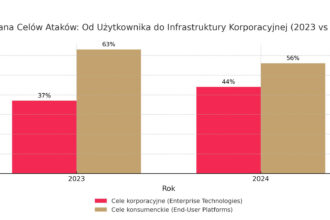

Atakujący zmienili strategię, celując już nie w miliony użytkowników, lecz w serce korporacyjnej infrastruktury poprzez nieznane luki w…

Renault: Dane osobowe klientów skradzione w wyniku cyberataku na firmę trzecią

Renault UK potwierdziło wyciek danych klientów, do którego doszło w wyniku cyberataku na jednego z jego zewnętrznych dostawców.…

Cyberatak na klientów Salesforce. Hakerzy twierdzą, że przejęli miliard rekordów

Grupa cyberprzestępcza, określająca się jako „Scattered LAPSUS$ Hunters”, twierdzi, że przejęła blisko miliard rekordów danych należących do klientów…

Cyberatak na dostawcę oprogramowania sparaliżował kluczowe europejskie lotniska

Cyberatak ransomware na dostawcę oprogramowania lotniczego sparaliżował w weekend operacje na kluczowych europejskich lotniskach, od Londynu po Berlin.…

Zagrożenie hybrydowe: Jak drony nad Polską przekładają się na ryzyko w cyberprzestrzeni

Analiza strategii rosyjskich służb i prognoza zagrożeń dla polskiego sektora IT i infrastruktury krytycznej.

Akamai Technologies ostrzega: 4-etapowy szantaż definiuje nowe oblicze ransomware

Podwójne wymuszenie w atakach ransomware to już za mało dla cyberprzestępców, którzy eskalują swoje działania, przechodząc na czterofazowy…

Utracona niewinność sieci: historia pierwszego wielkiego cyberataku

Drugiego listopada 1988 roku program składający się z zaledwie 99 linijek kodu, napisany przez jednego studenta, wystarczył, by…

Wyciek danych w Allianz Life: Atak hakerski na Salesforce

Dane osobowe ponad 1,1 miliona klientów firmy ubezpieczeniowej Allianz Life zostały skradzione w wyniku ataku na firmową instancję…

Clickjacking jako element łańcucha ataku: niedoceniane zagrożenie w architekturze bezpieczeństwa

Clickjacking przez lata pozostawał na peryferiach uwagi działów bezpieczeństwa – uznawany bardziej za zagrożenie dla wygody użytkownika niż…

Polska przeznacza ponad 3 mld zł na cyberbezpieczeństwo w odpowiedzi na falę ataków

W 2025 roku Polska przeznaczy rekordową kwotę ponad 3,1 mld zł na wzmocnienie cywilnej tarczy cyberbezpieczeństwa. Decyzja ta…

Dlaczego każdy kabel w fabryce jest dziś potencjalnym punktem wejścia dla hakera

Jeszcze dekadę temu przemysłowa linia produkcyjna była światem zamkniętym. Maszyny pracowały w odizolowanych sieciach, a kontakt z internetem…

Palo Alto Networks stawia na prewencję. Analiza bezpieczeństwa zacznie się w kodzie

Tradycyjne podejście do bezpieczeństwa aplikacji staje się niewystarczające. Palo Alto Networks wchodzi do gry z nową propozycją –…

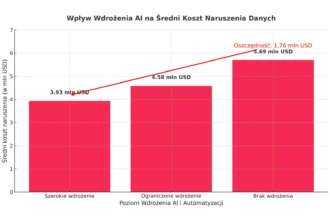

AI w cyberbezpieczeństwie, czyli jak zaoszczędzić 1,76 mln USD i skrócić reakcję na atak o 108 dni

Każdy lider IT i dyrektor ds. bezpieczeństwa zna ten scenariusz aż za dobrze: niekończący się strumień alertów bezpieczeństwa,…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.