Cyberbezpieczeństwo

700 mln zł dla technologicznych MŚP. PARP uruchamia nabór w nowej formule FENG

Nowa edycja programu Ścieżka SMART z budżetem 700 mln zł porzuca skomplikowaną modułowość na rzecz przejrzystej koncentracji na projektach badawczo-rozwojowych.…

Digital Trust to nowa waluta w IT. Jak Apple i Amazon zamieniły prywatność w miliardowe zyski

Współczesny rynek przestał być areną rywalizacji na funkcje produktów, stając się przestrzenią walki o mierzalne zaufanie użytkownika. W…

Fuzja Palo Alto Networks i CyberArk 2026: Co oznacza dla rynku cyberbezpieczeństwa?

Finalizacja przejęcia CyberArk przez Palo Alto Networks to moment zwrotny, który przesuwa ciężar cyfrowej obrony z granic sieci…

Anthropic uderza w sektor enterprise. Premiera Claude Opus 4.6 z funkcją wykrywania 500 luk CVE

Premiera modelu Claude Opus 4.6 to sygnał, że Anthropic przesuwa punkt ciężkości z prostych interakcji tekstowych na głęboką,…

Agenci AI to nowe potencjalne luki w systemie. Jak nie stracić kontroli nad cyberbezpieczeństwem firmy?

W 2026 roku sztuczna inteligencja przestała być jedynie cyfrowym asystentem, stając się autonomicznym aktorem, który samodzielnie podejmuje strategiczne…

Wielki wyciek z małych ekranów. Smartfon to najsłabsze ogniwo w łańcuchu płatności

Gwałtowny zwrot polskich konsumentów w stronę m-commerce uczynił ze smartfona centralny punkt styku z kapitałem, ale jednocześnie stworzył…

Brak kadr to nie wymówka. Jak zbudować cyberbezpieczeństwo klasy enterprise bez armii informatyków?

Samodzielne utrzymanie wydajnego działu bezpieczeństwa przestaje być tylko wyzwaniem technicznym, a staje się krytycznym ryzykiem biznesowym. Zarządzane Usługi…

Luka w cyfrowej tarczy. Firmy przeceniają swoją gotowość na chmurę i AI

Choć zdecydowana większość firm deklaruje pełną gotowość na erę sztucznej inteligencji, najnowsze dane obnażają niebezpieczną przepaść między tym…

Inwestujesz w firewalle, a tracisz dane przez Teamsa. Czas na audyt „Human Risk”

Podczas gdy firmy budują coraz droższe cyfrowe twierdze, hakerzy znaleźli klucz do tylnych drzwi, przenosząc ataki z monitorowanej…

Platformizacja cyberbezpieczeństwa w 2026: Strategiczna konieczność czy modne hasło?

Długoletni dogmat łączenia najlepszych, lecz odseparowanych rozwiązań definitywnie upadł pod ciężarem operacyjnego chaosu i szybkości zagrożeń generowanych przez…

Sylwester 2025: Żegnamy rok ransomware, witamy rok deepfake’ów

Eksplozja możliwości generatywnej sztucznej inteligencji sprawiła, że deepfakes z technologicznej ciekawostki błyskawicznie ewoluowały w krytyczny wektor cyberataków, który…

Cyberbezpieczeństwo 2026: Dlaczego integracja IT, OT i IoT jest nieunikniona?

Ewolucja cyberzagrożeń napędzana przez sztuczną inteligencję sprawia, że w 2026 roku tradycyjny podział na bezpieczeństwo biurowe i przemysłowe…

DORA, NIS2 i RODO: Koniec ery „złotej rączki” w IT

W 2026 roku działy IT znalazły się w potrzasku między presją na wdrażanie innowacji a miażdżącym ciężarem nowych…

NIS2 to nie lista zakupów dla IT. Dlaczego sama technologia nie wystarczy?

Traktowanie dyrektywy NIS2 wyłącznie jako listy zakupów technologicznych to strategiczny błąd, który może kosztować firmy znacznie więcej niż…

ServiceNow celuje w rekordowe przejęcie. 7 miliardów dolarów za bezpieczeństwo IoT

ServiceNow szykuje się do najodważniejszego ruchu na rynku cyberbezpieczeństwa, finalizując rozmowy w sprawie przejęcia startupu Armis za kwotę…

Raport Okta: Europa w tyle za Azją w adopcji nowoczesnego MFA

Choć siedemdziesiąt procent pracowników korzysta już z uwierzytelniania wieloskładnikowego, najnowsze dane Okta ujawniają niepokojącą prawdę o jakości tych…

AI hakuje AI. Dlaczego firmy mogą przegrać ten wyścig zbrojeń?

się nowe, krytyczne zagrożenie: autonomiczne modele zdolne do logicznego i zautomatyzowanego łamania zabezpieczeń. To już nie zabawa w…

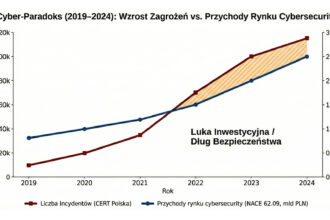

Cyber-Paradoks: Dlaczego lawinowy wzrost cyberataków nie przekłada się 1:1 na przychody branży security?

Gwałtowna eskalacja cyberzagrożeń w Polsce nie znajduje adekwatnego odbicia w tempie wzrostu rynku usług bezpieczeństwa, tworząc niebezpieczną dysproporcję.…

Koniec dyktatu jednego modelu. Cyberbezpieczeństwo w 2026 należeć będzie do hybryd i pragmatycznej AI

W 2026 roku branża technicznego bezpieczeństwa ostatecznie porzuci sztywny podział na chmurę i infrastrukturę lokalną, stawiając na elastyczne…

Tonąc w alarmach: dlaczego Twoje SOC potrzebuje kontekstu, a nie danych

Jeszcze do niedawna branża IT wierzyła, że kluczem do cyfrowego bezpieczeństwa jest gromadzenie każdego możliwego bajtu danych i…

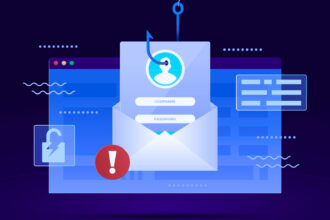

Phishing 2.0. Dlaczego cyberoszuści wciąż są o krok przed nami?

Kiedyś hakerzy, dziś korporacje przestępcze. W pierwszej połowie 2025 roku CERT Polska zarejestrował ponad 100 tysięcy domen phishingowych.…

Śmierć reaktywnej obrony. Trend Micro: Maszyny będą atakować szybciej, niż zdążysz mrugnąć

Do 2026 roku model operacyjny cyberprzestępczości przejdzie radykalną transformację, w której ludzkich hakerów zastąpią autonomiczne systemy agentowe, zdolne…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.