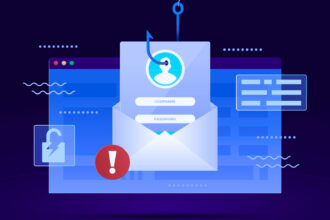

Pokolenie Z wychowane w internecie najczęściej daje się nabrać na phishing

Wbrew powszechnym oczekiwaniom, pokolenie wychowane w cyfrowym świecie okazuje się najsłabszym ogniwem w systemach cyberbezpieczeństwa. Najnowsze dane pokazują,…

Cyberbezpieczeństwo zmaga się z kryzysem kadrowym. 76% specjalistów doświadcza wypalenia

Wypalenie zawodowe wśród specjalistów ds. cyberbezpieczeństwa staje się jednym z kluczowych zagrożeń dla firm w 2024 roku. Zmęczeni…

Orbotix pozyskuje 6,5 mln euro na rozwój dronów wojskowych z AI

Polsko-rumuńska spółka Orbotix Industries pozyskała 6,5 mln euro finansowania na rozwój autonomicznych systemów dronowych opartych na sztucznej inteligencji.…

KPMG: tylko 40% liderów uważa swoje firmy za odpowiednio chronione

Polskie firmy coraz mocniej inwestują w cyberbezpieczeństwo, rozbudowując zespoły i zwiększając budżety, ale równocześnie spada ich przekonanie o…

Cyberataki na przemysł rosną o 30% rocznie. Firmy muszą działać strategicznie

Przemysł wytwórczy stał się jednym z głównych celów cyberprzestępców, a skala ataków rośnie szybciej niż w jakiejkolwiek innej…

Cyberbezpieczeństwo w kryzysie: europejskie firmy bez ludzi do obrony

Europejskie firmy coraz częściej stają przed podwójnym wyzwaniem: rosnącą liczbą cyberataków i dramatycznym niedoborem specjalistów, którzy mogliby im…

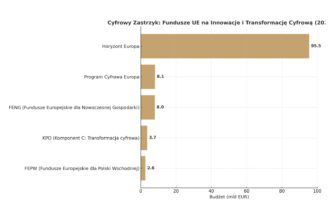

Cyfrowy zastrzyk: Jak fundusze unijne napędzają tech-rewolucję w Polsce i Europie Środkowo-Wschodniej

Fundusze unijne stanowią strategiczną, wielomiliardową inwestycję, której celem jest transformacja Europy Środkowo-Wschodniej w globalne centrum innowacji, a nie…

Czym jest tożsamość cyfrowa i jak ją chronić?

W 2025 roku tożsamość cyfrowa przestała być jedynie biernym śladem naszej aktywności w sieci, stając się jednym z…

Progress wzmacnia Flowmon ADS. AI ma odciążyć zespoły bezpieczeństwa

Firma Progress Software wydała nową wersję systemu Flowmon ADS 12.5, w której sztuczna inteligencja ma zautomatyzować walkę z…

Cyberbezpieczeństwo 2025: Nowe Pole Bitwy

Era prostych cyberataków dobiegła końca, a na ich miejsce wkracza nowa generacja zagrożeń, napędzana przez komercjalizację narzędzi hakerskich…

Cyberbezpieczeństwo: Każdy pracownik staje się częścią „ludzkiego firewalla” w organizacji

Współczesne cyberbezpieczeństwo przestaje być domeną technologii, a staje się kluczowym elementem strategii biznesowej i ładu korporacyjnego. Rosnąca presja…

Koniec ery fortecy. Dlaczego cyberodporność to przyszłość IT?

Skala i zaawansowanie cyberzagrożeń w Polsce wymusza fundamentalną zmianę w podejściu do bezpieczeństwa IT. Zamiast koncentrować się wyłącznie…

Rewolucja w SOC? Izraelski startup Vega ma 65 mln USD na nową analitykę bezpieczeństwa

Izraelski startup Vega pozyskał 65 milionów dolarów finansowania przy wycenie 400 milionów dolarów, rzucając wyzwanie dotychczasowym standardom w…

Cyberbezpieczeństwo 2025: Ile firm naprawdę wdrożyło Zero Trust?

W roku 2025 świat cyberbezpieczeństwa żyje pod znakiem Zero Trust, jednak rosnąca popularność tej filozofii nie przekłada się…

Miliardy ataków i brak ekspertów. Czy sektor finansowy jest gotowy na kryzys

Narastająca liczba cyberataków i pogłębiający się niedobór specjalistów tworzą krytyczne zagrożenie dla europejskiego sektora finansowego. Sytuację dodatkowo komplikuje…

Atak dronów zapoczątkował cyfrowy front. Anatomia rosyjskiej dezinformacji w Polsce

Zgodnie z naszymi przewidywaniami, atak dronów na Polskę zapoczątkował skoordynowaną kampanię dezinformacyjną. Jak informuje Ministerstwo Cyfryfryzacji i analitycy…

Shadow IT: Wróg czy niechciany sojusznik? Jak wykorzystać je do innowacji

Tradycyjne podejście do bezpieczeństwa danych przez lata zmuszało firmy do niekorzystnego kompromisu między solidną ochroną a zwinnością operacyjną.…

Zagrożenie hybrydowe: Jak drony nad Polską przekładają się na ryzyko w cyberprzestrzeni

Analiza strategii rosyjskich służb i prognoza zagrożeń dla polskiego sektora IT i infrastruktury krytycznej.

Kwantowa bomba zegarowa tyka. Problemem jest teraźniejszość, nie przyszłość

Wyobraźmy sobie aktywa, które można pozyskać niemal bezkosztowo, a których wartość w przyszłości może być niewyobrażalna. Tak właśnie…

Rekordowa fala phishingu. CERT Polska ostrzega przed fałszywymi inwestycjami

Cyberprzestępcy biją niechlubne rekordy – w pierwszej połowie 2025 roku CERT Polska wykrył już ponad 100 tysięcy domen…

Backup to za mało. Jak niezmienność danych redefiniuje cyberbezpieczeństwo

Tradycyjne podejście do tworzenia kopii zapasowych przestaje być wystarczającą gwarancją bezpieczeństwa. Kluczem do przetrwania nie jest już samo…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.