Poza własne mury: Jak zabezpieczyć cyfrowy łańcuch dostaw?

Czasy, w których cyberbezpieczeństwo kończyło się na granicy własnej sieci, bezpowrotnie minęły, a największe i najbardziej podstępne zagrożenia…

SOC wewnętrzny czy zewnętrzny? Kluczowa decyzja dla bezpieczeństwa IT

Liderzy IT stają przed strategicznym dylematem dotyczącym organizacji cyberobrony. Muszą rozstrzygnąć, czy bardziej opłacalna jest budowa i utrzymanie…

Niewidzialny front nad Bałtykiem. Jak wojna elektroniczna Rosji testuje odporność Europy

Incydent z samolotem Ursuli von der Leyen, którego systemy nawigacyjne zostały celowo zakłócone podczas lądowania, nie był odosobnionym…

Operacja Interpolu: 1200 zatrzymanych, 100 mln dolarów odzyskanych

W ramach bezprecedensowej operacji Serengeti 2.0, Interpol we współpracy z siłami 18 państw afrykańskich zatrzymał ponad 1200 osób…

Cyberbezpieczeństwo schodzi z serwerowni na salę zarządu. Jak rozmawiać o DORA i NIS2 z zarządem?

Rozmowy o budżecie na cyberbezpieczeństwo nareszcie przenoszą się z serwerowni prosto na salę zarządu. Dzięki nowym regulacjom, takim…

Atak na łańcuch dostaw: Zscaler i inne firmy technologiczne ofiarami wycieku z aplikacji Salesforce

Zscaler stał się najnowszą ofiarą ataku na łańcuch dostaw, który umożliwił kradzież danych z systemu Salesforce poprzez lukę…

Skoro nie kontrola chatów, to co? Mądre i skuteczne sposoby walki z przestępczością w sieci

W debacie o bezpieczeństwie w sieci często stawia się nas przed fałszywym wyborem: albo poświęcimy prywatność na rzecz…

Chińscy hakerzy miesiącami wykorzystywali lukę zero-day w Citrix

Krytyczna luka w systemach Citrix Netscaler była przez wiele miesięcy wykorzystywana przez hakerów powiązanych z chińskim rządem do…

Unia Europejska wzmacnia obronę przed zagłuszaniem GPS. Nowe satelity trafią na niską orbitę

Unia Europejska, w odpowiedzi na nasilające się zakłócenia sygnału GPS przypisywane Rosji, planuje wzmocnić swoją infrastrukturę kosmiczną poprzez…

AI zjada własny ogon? Kto i po co naprawdę generuje ruch w sieci

Internet, który znaliśmy jako globalną platformę dla ludzi, cicho przeistacza się w zautomatyzowaną farmę danych, gdzie maszyny rozmawiają…

Back to School, Back to Risk: Czy szkoły są gotowe na cyfrowe zagrożenia

Wraz z pierwszym dzwonkiem miliony uczniów logują się do szkolnych systemów, rozpoczynając nowy rok pełen cyfrowych możliwości. Jednak…

Akamai Technologies ostrzega: 4-etapowy szantaż definiuje nowe oblicze ransomware

Podwójne wymuszenie w atakach ransomware to już za mało dla cyberprzestępców, którzy eskalują swoje działania, przechodząc na czterofazowy…

Utracona niewinność sieci: historia pierwszego wielkiego cyberataku

Drugiego listopada 1988 roku program składający się z zaledwie 99 linijek kodu, napisany przez jednego studenta, wystarczył, by…

Szkolenia phishingowe tracą blask: dlaczego skuteczność jest niższa, niż obiecuje rynek

Największe dotąd badanie skuteczności szkoleń phishingowych pokazuje, że efekty edukacji pracowników są znacznie mniejsze, niż obiecuje rynek. Firmy,…

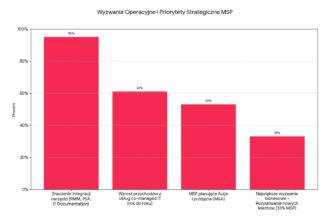

Wyzwania i priorytety na rynku usług zarządzanych: Ewolucja od „złotej rączki” do partnera biznesowego

Ewolucja usług zarządzanych to podróż od reaktywnej „złotej rączki” do proaktywnego partnera, którego celem jest napędzanie transformacji cyfrowej…

Microsoft ogranicza chińskim firmom dostęp do danych o lukach po atakach na SharePoint

Microsoft ograniczył niektórym chińskim firmom z branży cyberbezpieczeństwa dostęp do swojego programu wczesnego ostrzegania o zagrożeniach. Krok ten…

Iluzja gotowości. Dlaczego 69% firm myli się co do swojej odporności na ransomware?

Choć większość organizacji deklaruje gotowość na atak ransomware, opierając swoje poczucie bezpieczeństwa na formalnych planach, jest to często…

Poza zaporą sieciową: Jak AI generatywne demontuje tradycyjne strategie cyberbezpieczeństwa

Firmy przez lata inwestowały w cyfrowe mury obronne, jednak gwałtowny rozwój narzędzi AI działających w przeglądarce sprawia, że…

Wyciek danych w Allianz Life: Atak hakerski na Salesforce

Dane osobowe ponad 1,1 miliona klientów firmy ubezpieczeniowej Allianz Life zostały skradzione w wyniku ataku na firmową instancję…

Phishing 2.0 – czy warto jeszcze szkolić pracowników?

Jeszcze niedawno phishingowe e-maile były łatwe do rozpoznania: toporne, pełne literówek, pisane łamanym językiem i budzące uśmiech politowania.…

Clickjacking jako element łańcucha ataku: niedoceniane zagrożenie w architekturze bezpieczeństwa

Clickjacking przez lata pozostawał na peryferiach uwagi działów bezpieczeństwa – uznawany bardziej za zagrożenie dla wygody użytkownika niż…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.