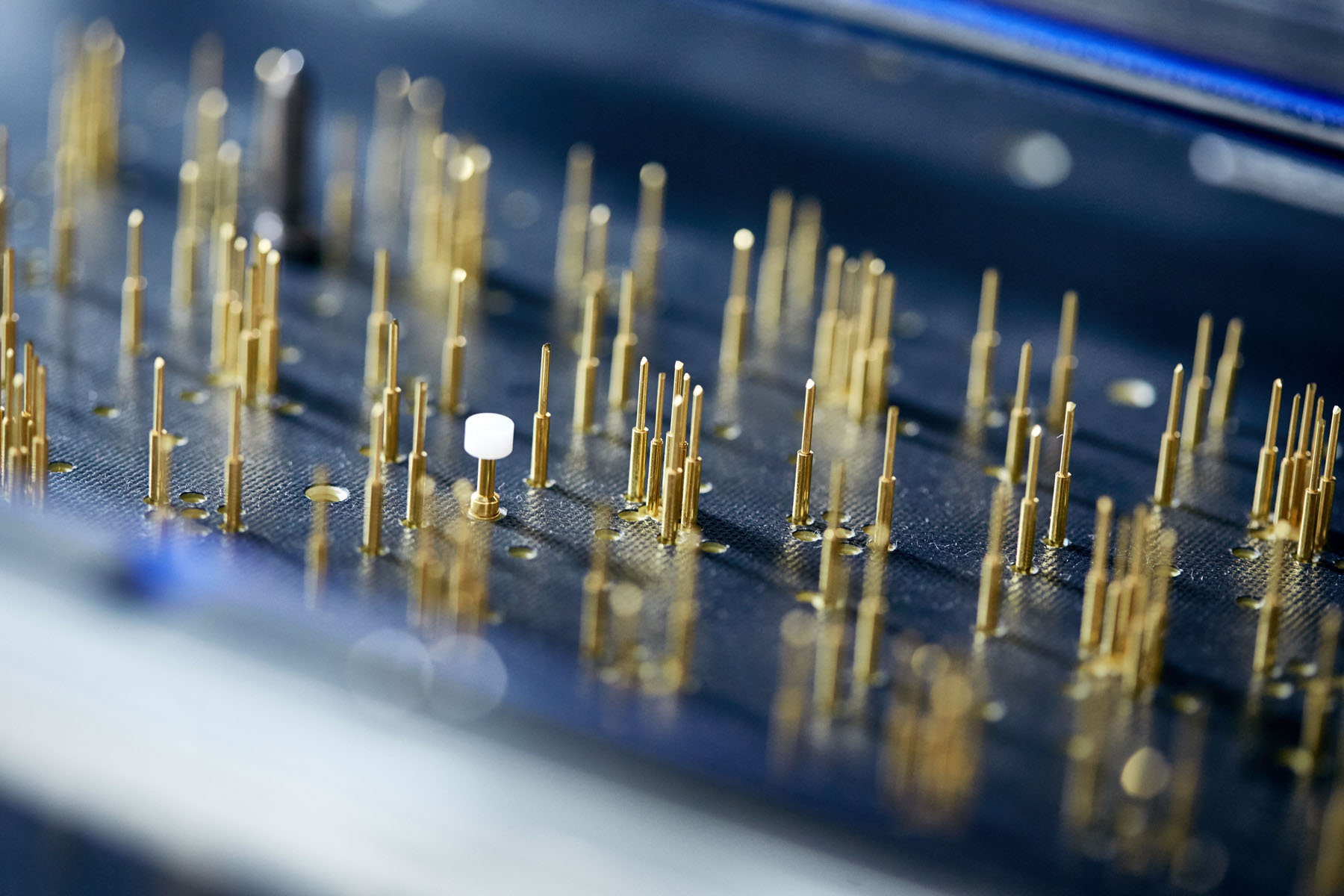

Routery korporacyjne Juniper Networks od 2023 roku zawierają ukryte tylne wejście, które może umożliwiać przejęcie kontroli nad urządzeniem. Odkrycia dokonali eksperci ds. cyberbezpieczeństwa z Black Lotus Labs w Lumen Technologies. Tylne drzwi pozostają nieaktywne do momentu otrzymania jednego z pięciu specjalnych pakietów „magic packets”. Po ich wykryciu, mechanizm żąda uwierzytelnienia, które – jeśli zakończy się powodzeniem – daje pełny dostęp do routera.

Mechanizm ataku i skala problemu

Eksperci sugerują, że mechanizm działania luki jest zbliżony do wariantu cd00r. Po udanym wstrzyknięciu exploit pozostaje w pamięci urządzenia, nie zapisując się na stałe, co utrudnia jego wykrycie. Nie jest jasne, kto i w jaki sposób umieścił tylną bramę, ani ile urządzeń mogło zostać zainfekowanych. Pewne jest natomiast, że ataki trwają od 2023 roku.

Globalny zasięg zagrożenia

Zainfekowane routery wykryto na całym świecie – od Stanów Zjednoczonych, przez Europę, po Rosję i Amerykę Południową. W szczególności zagrożenie dotknęło przedsiębiorstwa z Wielkiej Brytanii, Norwegii i Holandii. Wybór routerów Juniper Networks nie jest przypadkowy – urządzenia te pełnią kluczową rolę w infrastrukturze sieciowej, ale często nie są pod stałym monitoringiem, co ułatwia ich kompromitację.

Implikacje dla cyberbezpieczeństwa

Obecność tylnego wejścia w routerach korporacyjnych to poważne zagrożenie dla bezpieczeństwa sieci firmowych i instytucji na całym świecie. Specjaliści zalecają pilną aktualizację firmware’u oraz monitorowanie ruchu sieciowego pod kątem nietypowych aktywności. Black Lotus Labs zapowiedziało publikację dodatkowych szczegółów technicznych, które mogą pomóc administratorom IT w wykrywaniu i neutralizacji zagrożenia.