Tradycyjne modele bezpieczeństwa przestają być skuteczne. Koncepcja „zamku i fosy” – zakładająca, że wszystko wewnątrz sieci firmowej jest bezpieczne, a zagrożenia czają się wyłącznie na zewnątrz – stała się przestarzała i nieadekwatna do współczesnych realiów. W świecie, w którym dane i aplikacje opuszczają fizyczne granice organizacji, a użytkownicy łączą się z zasobami z dowolnego miejsca na świecie, rola firewalla jako głównej linii obrony traci znaczenie.

Właśnie dlatego powstała koncepcja Zero Trust – nie tyle nowa technologia, co całkowita zmiana sposobu myślenia o bezpieczeństwie. Jej fundamentem jest zasada: „nigdy nie ufaj, zawsze weryfikuj”. W praktyce oznacza to, że każda próba dostępu do zasobów, niezależnie od tego, czy pochodzi z wewnętrznej, czy zewnętrznej sieci, jest traktowana jako potencjalne zagrożenie i wymaga dokładnej weryfikacji.

Od koncepcji do ustandaryzowanej architektury

Termin „Zero Trust” został po raz pierwszy użyty przez Johna Kindervaga z Forrester Research w 2010 roku. Jego zdaniem budowanie zaufania wyłącznie na podstawie lokalizacji w sieci jest błędne z założenia. Jednak dopiero publikacja dokumentu NIST SP 800-207 nadała koncepcji formalny kształt i przekształciła ją w precyzyjnie zdefiniowaną architekturę bezpieczeństwa.

Zero Trust zgodnie z NIST opiera się na kilku kluczowych założeniach. Wszystkie dane i usługi traktowane są jako zasoby wymagające ochrony, niezależnie od ich lokalizacji. Każda komunikacja musi być odpowiednio zabezpieczona, a dostęp przyznawany jest indywidualnie dla każdej sesji. Decyzje o przyznaniu dostępu są dynamiczne i uzależnione od wielu czynników – m.in. tożsamości użytkownika, stanu urządzenia, kontekstu operacji. Co więcej, organizacje muszą monitorować integralność zasobów, stosować ciągłą weryfikację tożsamości oraz dążyć do automatyzacji i doskonalenia mechanizmów zabezpieczeń.

W centrum tej koncepcji leży założenie, że naruszenia bezpieczeństwa są nieuniknione – mogą pochodzić zarówno z zewnątrz, jak i z wewnątrz organizacji. Model ten całkowicie odrzuca ideę zaufanej sieci wewnętrznej.

Wartość biznesowa: bezpieczeństwo, efektywność i oszczędności

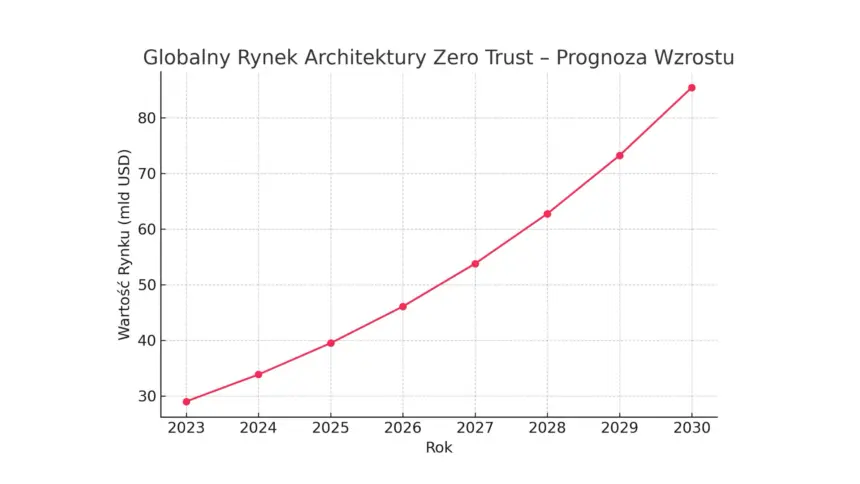

Zero Trust to nie tylko odpowiedź na zmieniające się zagrożenia – to również racjonalna decyzja biznesowa. Wartość rynku rozwiązań Zero Trust rośnie w szybkim tempie i prognozuje się, że do 2030 roku osiągnie ponad 85 miliardów dolarów, niemal trzykrotnie więcej niż w 2023 roku.

Realne korzyści z wdrożenia tej strategii potwierdzają analizy, takie jak raport Total Economic Impact™ przygotowany przez Forrester dla Microsoft. Wynika z niego, że wdrożenie Zero Trust może zmniejszyć ryzyko naruszenia danych nawet o połowę, zapewnić zwrot z inwestycji na poziomie 92% w ciągu trzech lat i istotnie zwiększyć wydajność zespołów odpowiedzialnych za bezpieczeństwo. Dodatkowo organizacje oszczędzają miliony dolarów dzięki konsolidacji narzędzi i uproszczeniu infrastruktury IT. Jednocześnie firmy wdrażające Zero Trust rzadziej padają ofiarą skutecznych cyberataków, a także łatwiej spełniają wymogi regulacyjne wynikające z przepisów takich jak RODO, NIS2 czy DORA.

Technologiczne fundamenty Zero Trust

Aby strategia Zero Trust mogła funkcjonować efektywnie, musi opierać się na kilku ściśle ze sobą powiązanych filarach technologicznych. Pierwszym z nich jest **tożsamość** – w nowoczesnym środowisku IT to właśnie użytkownik i jego tożsamość stają się nowym perymetrem bezpieczeństwa. Kluczowe są tu rozwiązania takie jak uwierzytelnianie wieloskładnikowe, logowanie jednokrotne oraz mechanizmy uwzględniające kontekst dostępu, które pozwalają dynamicznie oceniać poziom ryzyka.

Kolejnym elementem są urządzenia końcowe. Każdy laptop, smartfon czy serwer może stać się punktem wejścia dla zagrożeń, dlatego ich stan musi być stale monitorowany. Technologie takie jak zarządzanie punktami końcowymi (UEM) czy systemy wykrywania i reagowania na incydenty (EDR) umożliwiają utrzymanie urządzeń w zgodzie z politykami bezpieczeństwa.

Sieć z kolei powinna być segmentowana w sposób, który uniemożliwia nieautoryzowanym użytkownikom swobodne przemieszczanie się między zasobami. Nowoczesne podejście do łączności opiera się na rozwiązaniach typu ZTNA, które umożliwiają bezpieczne, indywidualne połączenia użytkownika z konkretną aplikacją, ukrywając pozostałą część infrastruktury.

Na równie dużą uwagę zasługują aplikacje i dane – to one są ostatecznym celem cyberataków. Ich skuteczna ochrona wymaga klasyfikacji danych, stosowania mechanizmów zapobiegania wyciekom (DLP) oraz szyfrowania informacji zarówno w spoczynku, jak i w trakcie transmisji.

Ostatnim, lecz nie mniej istotnym filarem jest widoczność i automatyzacja. Zintegrowane systemy analityczne, takie jak SIEM i SOAR, zbierają dane z całego środowiska IT i umożliwiają szybkie wykrywanie zagrożeń. Wykorzystanie uczenia maszynowego w analizie zachowań użytkowników (UEBA) pozwala natomiast identyfikować nietypowe działania mogące świadczyć o naruszeniu bezpieczeństwa.

Wdrożenie jako ewolucja, a nie rewolucja

Zero Trust nie jest projektem, który można zakończyć w konkretnym terminie. To ciągła, strategiczna podróż, która wymaga konsekwencji, zaangażowania i adaptacyjnego podejścia. Kluczem do sukcesu jest rozpoczęcie od obszarów, które mogą przynieść szybkie i mierzalne rezultaty, takich jak wdrożenie SSO i MFA czy zastąpienie przestarzałych rozwiązań VPN przez ZTNA. Konieczne jest również przeprowadzenie inwentaryzacji zasobów oraz identyfikacja kluczowych danych i systemów – tzw. „klejnotów koronnych”.

Sztuczna inteligencja i konwergencja z SASE

Architektura Zero Trust stale się rozwija. Coraz większą rolę odgrywają tu sztuczna inteligencja i uczenie maszynowe, które wspomagają wykrywanie anomalii, analizę ryzyka oraz automatyzację reakcji na incydenty. Zintegrowane podejście do bezpieczeństwa znajduje także swoje odzwierciedlenie w koncepcji SASE – czyli architekturze, która łączy funkcje sieciowe z usługami bezpieczeństwa i dostarcza je jako jedną, chmurową usługę.

Zero Trust definiuje „co” i „dlaczego” zabezpieczamy. SASE odpowiada na pytanie „jak” to realizujemy. Obserwując rynek, można zauważyć wyraźny trend konsolidacji – do 2029 roku większość firm będzie korzystać z rozwiązań SASE od jednego dostawcy, co znacząco uprości zarządzanie bezpieczeństwem.