AI demokratyzuje cyberprzestępczość. Windows na celowniku hakerów

Wyścig zbrojeń w cyberprzestrzeni wszedł w nową fazę, w której sztuczna inteligencja stała się kluczowym sojusznikiem hakerów, odpowiadając…

Palo Alto Networks ostrzega: Wymiana infrastruktury IT do 2029 roku jest nieunikniona

Podczas gdy branża technologiczna żyje gorączką złota wokół AI, CEO Palo Alto Networks chłodno kalkuluje, że do 2029…

DDoS jako zasłona dymna. Jak hakerzy wykorzystują chaos, by po cichu atakować API i logikę biznesową

Podczas gdy nagłówki krzyczą o rekordowych atakach DDoS przekraczających 2 Tbps, prawdziwe zagrożenie po cichu przeniosło się gdzie…

Ubezpieczenie cyber: Partner w kryzysie czy tylko płatnik?

Ubezpieczenia cyber stały się najbardziej pożądanym produktem ochronnym dla biznesu. Firmy oczekują dziś od polis już nie tylko…

Zarzuty za Securebox. Byli dyrektorzy MS odpowiedzą za system cyberbezpieczeństwa za 26 mln zł

Zakup „autorskiego” systemu cyberbezpieczeństwa za blisko 26,6 mln zł przez Ministerstwo Sprawiedliwości kończy się zarzutami prokuratorskimi dla dwóch…

Nie tylko klienci czekają na Black Friday. Blisko 90 grup hakerskich rusza na e-commerce

Zbliżający się szczyt sezonu zakupowego to dla handlu internetowego obietnica rekordowych przychodów. Jednocześnie jest to okres wzmożonej mobilizacji…

Hasło: „LOUVRE”. Jak dług technologiczny i lata zaniedbań naraziły Luwr

Niedawna kradzież klejnotów z Luwru ujawniła nie tylko fizyczne luki w ochronie, ale przede wszystkim szokujący stan infrastruktury…

Agentowa AI bez governance. Najdroższy błąd technologiczny dekady?

Agentowa AI obiecuje rewolucję operacyjną, ale większość firm wdraża ją w sposób przypadkowy, bez realnego nadzoru i bez…

AI jako broń, tarcza i ryzyko: Jak CISO musi zmienić strategię?

Sztuczna inteligencja przestała być jedynie narzędziem innowacji, a stała się fundamentalnym i złożonym elementem nowego krajobrazu ryzyka biznesowego.…

Firmy potrzebują AI, by wzmocnić strategię Zero Trust

Nowe badanie DXC Technology i Microsoft pokazuje, że choć model Zero Trust staje się globalnym standardem cyberbezpieczeństwa, firmy…

Ludzki firewall: jak inwestycja w szkolenia cybersecurity zwraca się w 3,5 miesiąca?

Upadek 158-letniej firmy z powodu jednego złamanego hasła pracownika jest brutalnym przypomnieniem, że najkosztowniejsze cyberataki zaczynają się od…

Chińscy hakerzy w kodzie F5? Branża IT reaguje na kolejne uderzenie w łańcuch dostaw

Atak hakerski na F5 Networks, jednego z kluczowych dostawców rozwiązań bezpieczeństwa sieciowego dla korporacji z listy Fortune 500,…

Polska w TOP 10 najczęściej atakowanych krajów w Europie – raport Microsoft

Polska znalazła się w czołówce najbardziej atakowanych państw Europy, co potwierdza najnowszy Microsoft Digital Defense Report. Rosnąca skala…

Cyberbezpieczeństwo w bankowości: AI patrzy na twoje zachowanie, nie na hasło

Cyfrowe oszustwa przestały być incydentem i stały się stałym elementem krajobrazu finansowego – skalują się szybciej niż systemy,…

F5 zhakowane: Ryzyko dla globalnych sieci i infrastruktury IT

Atak na firmę F5, jednego z kluczowych dostawców rozwiązań cyberbezpieczeństwa, pokazuje, że dziś nawet strażnicy cyfrowych bram nie…

Brytyjski biznes łamie się pod naporem cyberataków. Rząd apeluje do firm

Brytyjskie firmy mierzą się z bezprecedensową falą krytycznych cyberataków, które coraz częściej sparaliżowują nie tylko systemy IT, ale…

Bezpieczeństwo w FinTech: Analiza 5 czołowych platform w 2025 roku

Sektor FinTech rozwija się w bezprecedensowym tempie, jednak każda innowacja przynosi ze sobą nowe, coraz bardziej wyrafinowane zagrożenia,…

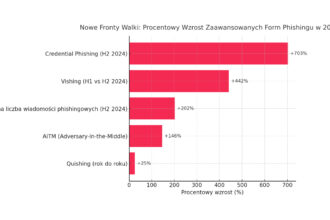

Phishing 2.0: Jak sztuczna inteligencja zmienia krajobraz cyberzagrożeń

Sztuczna inteligencja, w połączeniu z technologią deepfake, rewolucjonizuje cyberprzestępczość, tworząc nową erę phishingu znaną jako Phishing 2.0. Ta…

Aresztowania po cyberataku na żłobki Kido. Hakerzy ukradli dane 8 tys. dzieci

Brytyjska policja aresztowała dwie osoby w związku z atakiem ransomware na sieć żłobków Kido International, w wyniku którego…

Publiczne Wi-Fi kontra Twoje finanse: Przewodnik po bezpieczeństwie w sieci

Korzystanie z publicznych sieci Wi-Fi stało się symbolem nowoczesnej elastyczności, oferując nieocenioną wygodę w codziennej pracy. Jednak ten…

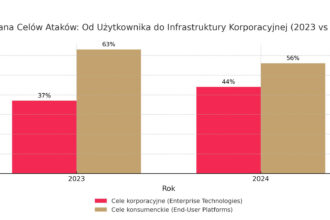

Anatomia ataku zero-day: Jak hakerzy wykorzystują nieznane luki i jak się przed tym bronić?

Atakujący zmienili strategię, celując już nie w miliony użytkowników, lecz w serce korporacyjnej infrastruktury poprzez nieznane luki w…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.