Marken Systemy Antywirusowe

Efekt Grenlandii w IT: Jak nieprzewidywalna polityka USA napędza europejską chmurę

Napięta sytuacja na linii Waszyngton–Bruksela oraz nieprzewidywalność amerykańskiej polityki sprawiły, że suwerenność technologiczna przestała być jedynie politycznym hasłem, a stała…

SEO poisoning, czyli dlaczego firma jest na czarnej liście Google

Wyszukiwarki internetowe to dziś brama do informacji, usług i marek – ale także coraz częstszy wektor ataków. Coraz…

Poufne dane w rękach AI – jak nieświadomie udostępniamy swoje hasła?

Dynamiczny rozwój sztucznej inteligencji sprawia, że duże modele językowe (LLM) potrzebują ogromnych ilości danych do treningu, często pobieranych…

Cyberatak na autobusy w Tbilisi – protest przeniósł się do miejskiego transportu

Mieszkańcy stolicy Gruzji doświadczyli zaskakującego cyberataku, gdy systemy biletowe miejskich autobusów zostały przejęte przez haktywistów. Przekształcili oni te…

Fałszywe captcha na Telegramie – nowa kampania phishingowa po ułaskawieniu Rossa Ulbrichta

Cyberprzestępcy wykorzystują ułaskawienie Rossa Ulbrichta jako pretekst do rozprzestrzeniania złośliwego oprogramowania za pomocą fałszywych captcha na Telegramie, w…

Nowa fala phishingu: oszuści podszywają się pod popularne firmy i żądają okupów

Cyberprzestępcy coraz częściej sięgają po zaawansowane metody oszustwa, aby wyłudzić dane lub pieniądze od swoich ofiar. W ostatnich…

Chiński cyberszpieg skazany w USA na cztery lata więzienia za szpiegostwo na rzecz ChRL

Amerykański wymiar sprawiedliwości skazał Ping Li, 59-letniego obywatela Chin, na cztery lata więzienia za współpracę z chińskimi służbami…

Surowa kara dla cyberprzestępcy: Penczukow skazany za ataki malware

Departament Sprawiedliwości USA (DoJ) ogłosił przełom w walce z cyberprzestępczością, skazując Wiaczesława Igorewicza Penczukowa na surową karę więzienia…

Osobiste dane ponad 232 tys. Australijczyków na wyciągnięcie ręki cyberprzestępców

Na początku lutego 2024 roku, Tangerine Telecom, australijski dostawca usług NBN i mobilnych z Melbourne, stanął w obliczu…

Wyciek danych na Filipinach – ponad 200 tysięcy rekordów danych uczniów i rodziców dostępnych online

Odkrycie wycieku ponad 153 GB danych osobowych uczniów i rodziców na Filipinach przez Jeremiaha Fowlera, znanego badacza cyberbezpieczeństwa,…

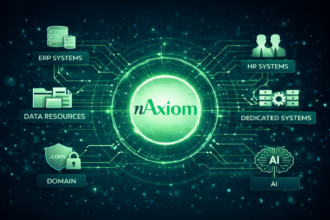

Bezpieczeństwo urządzeń końcowych – narzędzia i technologie

W każdej organizacji zapewnienie odpowiedniego poziomu cyberbezpieczeństwa wymaga stałej i ścisłej współpracy użytkowników urządzeń końcowych z administratorami systemów.…

Krytyczna luka w popularnej wtyczce WordPress to zagrożenie dla ponad 200 000 witryn

Luka oznaczona jako CVE-2023-5360 została sklasyfikowana w CVSS v3.1 z wynikiem 9,8, co oznacza, że jest „krytyczna”. Umożliwia…

Wojna między Izraelem i Gazą – nowa kampania phishingowa

Badacze z Bitdefender Antispam Lab po raz pierwszy zauważyli kampanie oparte o phishing o tematyce wojennej 13 października.…

Oprogramowanie szpiegowskie na radarze Parlamentu Europejskiego

Członkowie Parlamentu Europejskiego przyjęli w tym tygodniu swoje stanowisko w sprawie nowej ustawy mającej na celu wzmocnienie obrony…

To może nie być „pomyłka” – jak działają oszustwa SMS-owe?

Cyberprzestępcy wysyłają do innej osoby niewinne SMS-y dotyczące imprezy, wizyty lekarskiej lub spotkania biznesowego. Gdy odpiszesz tej osobie…

10 porad, jak poprawić cyberbezpieczeństwo w firmie

Każda organizacja, niezależnie od wielkości i rynku, na którym działa, jest narażona na ryzyko stania się ofiarą cyberataku.…

Statyczna i dynamiczna analiza złośliwego oprogramowania – jak analizuje się cyberzagrożenia?

Analiza złośliwego oprogramowania to inspekcja głównych komponentów i kodu źródłowego złośliwego oprogramowania w celu zrozumienia jego zachowania, pochodzenia…

Cyberbezpieczeństwo seniorów – jak o nie zadbać?

Według Internet Crime Complaint Center (IC3) FBI, oszustwa dotyczące osób starszych kosztowały Amerykanów w wieku powyżej 60 lat…

Phishing wykorzystujący klęski żywiołowe – uważaj, komu dajesz pieniądze

Klęski żywiołowe i katastrofy pogodowe mogą spowodować wiele ofiar i zniszczeń. Ponadto tragedia ludzka skłania wielu wrażliwych wolontariuszy…

Jak cyberprzestępcy atakują nasze smartfony?

Firmy oraz instytucje coraz częściej muszą stawiać czoła wyzwaniom związanym z cyberprzestępczością na różnych płaszczyznach. Począwszy od obrony…

LetMeSpy kończy działalność. Sekrety tysięcy użytkowników w rękach hakerów

Twórcy polskiego oprogramowania stalkerware, LetMeSpy, poinformowali w czerwcu, że ich infrastruktura padła ofiarą ataku hakerskiego, w wyniku którego…

Jak rozpoznać złośliwe wiadomości SMS?

Cyberprzestępcy wciąż wykorzystują wiadomości SMS do dystrybucji złośliwych linków i spamu, z milionami użytkowników sieci padającymi ich ofiarami.…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.