Bezpieczeństwo endpointów jest ważne

Rozważania o cyberbezpieczeństwie zazwyczaj kończą się na zapewnieniu owego w przypadku serwerów i usług na nich zlokalizowanych, ochronie…

Qsan: NAS-y wydajne i bezpieczne

W firmach rośnie ilość przetwarzanych danych i ruch w sieci. Użytkownicy NAS-ów oczekują coraz większej wydajności i poprawy…

ZOTAC z nową kartą

ZOTAC informuje o wprowadzeniu kart graficznych z serii ZOTAC GAMING GeForce RTX™ 2080 Ti ArcticStorm. Producent zaimplementował całkowicie…

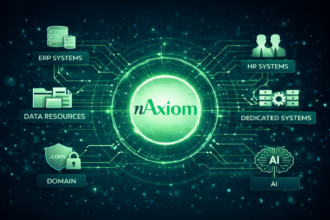

Jak efektywnie wybrać system ERP?

Właściwie wybrany i skutecznie wdrożony system ERP stanowi nieocenione wsparcie wszystkich procesów biznesowych zachodzących w przedsiębiorstwie. Ten szczególny…

3 razy więcej ataków DDoS w ciągu roku

Europejskie firmy atakowane są przez hakerów coraz częściej – wynika z nowych danych ekspertów od ochrony przed zagrożeniami…

Airkomfort AC-08 – oczyści powietrze w pomieszczeniu do 166 m2

Niemiecki producent oczyszczaczy powietrza Airkomfort wypełnia lukę na rynku zdominowanym przez urządzenia przeznaczone do mniejszych powierzchni. Model AC-08…

Czy produkt powinien mieć duszę? – Component Forum

Odpowiedź na to i wiele innych pytań dotyczących komputerów gamingowych i e-sportu - czyli biznesu z emocjami -…

Oficjalny partner Camunda w Polsce wybrany

RST Software Masters został jedynym oficjalnym partnerem Camunda w Polsce. W ramach współpracy RST Software Masters zapewnia pełne…

Wzrasta ilość walentynkowego phishingu

Eksperci z Kaspersky Lab wykryli znaczący wzrost aktywności phishingowej przestępców oferujących rozmaite romantyczne przedmioty w okresie poprzedzającym Walentynki.…

Bakotech nowym dystrybutorem rozwiązań F-Secure w Polsce

Bakotech został nowym dostawcą produktów i usług F-Secure w Polsce. Umowa została podpisana 4 stycznia 2019 roku i…

Jak Asystent Google zmieni oblicze Twojego biznesu?

Inteligentni asystenci głosowi, tacy jak Alexa, Siri czy Asystent Google, są jednymi z najpewniejszych kandydatów do zrewolucjonizowania rynku…

Składamy komputer stacjonarny do gier! Jakie komponenty wybrać?

Komputer stacjonarny to najbardziej doceniany przez graczy sprzęt. Jego zaletą jest zdecydowanie większa moc oraz możliwość samodzielnego doboru…

Leasing z Funduszu Europejskiego Banku Inwestycyjnego – jak to działa?

Europejski Bank Inwestycyjny to unijna instytucja, która udziela długoterminowych pożyczek. Jej nadrzędnym zadaniem jest integrowanie, przyczynianie się do…

10 trendów związanych z cyberbezpieczeństem, które już się dzieją

Analiza cyberzagrożeń oraz tworzenie planów uwzględniających działania o najwyższym zwrocie z inwestycji. To kierunki, którymi już teraz podąża…

Pełne portfolio marki Snom dostępne w KONTELu

Firma KONTEL, wiodący rodzimy dystrybutor i importer rozwiązań telekomunikacyjnych, audiowizualnych i projektowych dla biznesu, wprowadził do oferty pełną…

Transformacja cyfrowa w bankowości

Otwarta bankowość, pojawienie się nowych technologii i rosnące oczekiwania klientów – to nowe wyzwania dla sektora bankowości, na…

Plantronics wprowadza Calisto

Firma Plantronics poinformowała o wprowadzeniu na rynek przenośnych, osobistych zestawów głośnomówiących Calisto 3200 i Calisto 5200 do podłączenia…

Domena maniaków technologii, a dziś popularna metoda płatności

Kryptowaluta, często kojarzona z maniakami technologii lub osobami, które chcą szybko zebrać gotówkę, stała się popularną metodą płatności.…

Druk wielkoformatowy – czyli jak zdobyć przewagę nad reklamą konkurencji?

Współcześni przedsiębiorcy doskonale wiedzą jak istotną kwestią dla konkurencyjności ich firmy na rynku jest odpowiednia reklama. Sto lat…

Dziecięcy smartwatch wycofany z rynków europejskich

Koszmar powodowany słabym zabezpieczeniem urządzeń internetu rzeczy (IoT) ciągle trwa. Ostatnimi czasy uwaga skupiona jest na inteligentnym zegarku…

Inwestycje w domeny bardziej opłacalne niż w nieruchomości

Nowy rok zaczął się niezwykle obiecująco dla rynku internetowych domen. Serwis dnjournal.com poinformował właśnie o sprzedaży adresu California.com…

Wyselekcjonowane specjalnie dla Ciebie treści w oparciu o Twoje preferencje myBIT.